اسنو دانلود

خرید فایل های آموزشی ، تحقیق ، مقاله ، پاورپوینت ، پروژه ، فتوشاپ ، کتاباسنو دانلود

خرید فایل های آموزشی ، تحقیق ، مقاله ، پاورپوینت ، پروژه ، فتوشاپ ، کتابنصب ویندوز NT سرور در نقش های سروری مختلف

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 51 کیلو بایت |

| تعداد صفحات فایل | 82 |

نصب ویندوز NT سرور در نقش های سروری مختلف

نصب و پیکر بندی:

نصب ویندوز NT سرور در نقشهای سروری مختلف ، نقشهای سرور عبارتند از :

کنترل کننده اصلی حوزه (PCD)

کنترل کننده پشتیبان حوزه (BDC)

سرور عضو

پیکربندی پروتکلها و پیوندهای پروتکل ، پروتکلها عبارتند از :

TCP/IP

TCP/IP با DHCP , WINS

پروتکل انتقال NWLink Ipx/Spx compatible

DLC

Appletalk

پیکر بندی سرویسهای اصلی ویندوز NT سرور ، سرویسها عبارتند از :

Directory Riplicator

Computer Browser

پیکر بندی دیسکهای سخت برای تأمین نیازهای مختلف ، نیازها عبارتند از :

فراهم کردن افزونگی

بهبود کارایی

پیکر بندی چاپگرها . وظایف عبارتند از

اضافه کردن و پیکربندی یک چاپگر

پیاده سازی روش poo 4 چاپگر

تنظیم اولویت چاپگرها

پیکربندی یک کامپیوتر ویندوز NT سرور برای انواع کامپیوتر کلاینت . انواع کامپیوترهای کلاینت عبارتند از :

ویندوز NT ایستگاه کاری

ویندوز 95

مکیناش

هدف:

نصب و پیکربندی ویندوز NT سرور در نقشهای مختلف، نقشها عبارتند از:

کنترل کنندة اصلی حوزه (PDC) کنترل کنندة پشتیبان حوزه (BDC) و سرور عضو

پیکربندی پروتکلهای شبکه و پیوند پروتکلها

پیکربندی سرویسهای مرکزی ویندوز NT سرور، شامل Browser,Computer Directory Replicator

پیکربندی هلرد دیسکها برای ایجاد افزونگی و بهبود کارآیی

پیکربندی چاپگرها، همانند اضافه کردن یا پیکربندی چاپگر، پیاده سازی Printer Pool و تنظیم اولویت چاپگرها

پیکربندی ویندوز NT سرور برای کلاینتهای مختلف مثل ویندوز NT ایستگاه کاری ویندوز 95 و مکینتاش

نصب ویندوز NT سرور 4.0 در نقشهای مختلف

هدف: نصب ویندوز NT سرور نقطه شروع هر سیستم enterprise می باشد. در این قسمت، تعیین موجود ویندوز NT سرور هنگام نصب را می آموزید و دلیل نصب ویندوز NT سرور در نقشهای گوناگون را در می یابید. در ابتدا بررسی سریعی روی فرآیند نصب انجام می شود تا شناخت کلی از مراحل نصب سیستم ویندوز NT سرور داشته باشید.

مروری بر فرآیند نصب

برای نصب ویندوز NT سرور، برنامة setup با نام WINNET.EXE را اجرا کنید. اگر عمل نصب را از روی سیستم عامل 16 بیتی مثل MS-DOS یا ویندوز 95 انجام می دهید، برنامة WINNET.EXE را اجرا کنید. اگر سیستم عامل شما 32 بیتی است، می توانید از برنامة WINNET32.EXE استفاده کنی. در طی ین فرآیند می توانید ورودیهای لازم برای نصب را بطور کامل کنترل کنید.

در بخش زیر، صفحة اصلی که دستورات شما را دریافت می کند، شرح داده شده است.

- مرحلة اول نصب ویندوز NT سرور شامل کپی کردن فایلهای منبع روی فهرستهای موقتی نگهداری شده روی کامپیوتر شما می باشد. این فایلها هنگام نصب به کار می روند. سیستم، تمامی فایلهای لازم را کپی می کند و سپس با راه اندازی مجدد سیستم، ورودیهایی از کاربر درخواست می شود. در این لحظه، شما می توانید شروع به تحلیل برنامة setup کنید.

- بعد از اینکه کلیة فایلهای لازم توسط برنامه setup روی دستگاه کپی شد و سیستم مجدداً شروع بکار کرد، پنجره ای ظاهر می شود که شروع عمل نصب ویندوز NT سرور را اعلام و به شما خوش آمدگویی می کند.

- اگر در حال نصب ویندوز NT سرور می باشید، کلید Enter را فشار دهید. دیگر گزینه ها، مربوط به ترمیم یک ویندوز NT نصب شده یا مربوط به ارتقاء سیستم ویندوز NT می باشد می توانید به صفحة راهنما نیز برای دریافت اطلاعات بیشتر در مورد فرآیند نصب ویندوز NT سرور دسترسی داشته باشید.

- برنامة Setup در این مرحله سعی می کند وسایل ذخیره سازی شما را تشخیص دهد. برای ادامة عمل تشخیص، کلید Enter را فشار دهید.

- وسایل ذخیره سازی تشخیص داده شده، نشان داده می شود. اگر دستگاه SCCI دارید که توسط برنامة Setup تشخیص داده شده، در صورت تمایل، کلید S را فشار دهید تا دیگر دستگاههای ذخیره سازی را نیز مشخص کنید. زمانی که تمام وسایل ذخیره سازی مشخص شدند، کلیذ Enter را فشار دهید تا برنامة Setup دنبال شود. صفحة دیگری ظاهر می شود که حاوی EULA می باشد. وقتی که EULA نمایش داده شد، آنرا کاملاً مطالعه کنید و سپس عمل نصب را ادامه دهید.

- در صفحة ظاهرشده بعد می توانید تنظیمات سیستم برنامة خود را که توسط برنامة Setup برای نصب، اشخیص داده شده مشاهده کنید. تن یمات نمایش داده شده را بررسی کنید تا از صحت آنها اطمینان حاصل نمایید و سپس عمل نصب را دنبال کنید. اگر هر کدام از تنظیمات نادرست بود، آنرا برای اعمال تغییر، انتخاب و کلید Enter را بزنید تا گزینه های موجود مربوط به آن را مشاهده کنید.

- در مرحلة بعد میتوانید پارتیشنی از دیسک را که تمایل دارید ویندوز NT سرور در آن نصب شود، انتخاب کنید. می توانید با انتخاب فضای خالی روی دیسک، پارتیشن جدیدی را ایجاد کنید (کلید C را فشار دهید). با انتخاب یک پارتیشن و فشار دادن کلید D می توانید پارتیشنی را حذف کنید. پارنیشنی که حاوی فایلهای موقتی نصب ویندوز NT است را نمی توانید با این روش حذف کنید.

- بعد از انتخاب پارتیشن موردنظر باید نوع فایل سیستم پارتیشن نصب را مشخص کنید. فایل سیستمی که بطور پیش فرض انتخاب شده است، نوع فایل سیستم جاری می باشد. اما شما می توانید گزینة تغییر فایل سیستم به نوع NTES را انتخاب کنید.

- در مرحلة بعد از شما درخواست می شود نام فهرستی که تمایل دارید ویندوز NT سرور در آن نصب شود را وارد کنید. فهرست پیش فرض WINNT می باشد. بعد از اینکه فهرست نصب را وارد کردید، کلید Enter را بزنید تا عمل نصب دنبال شود.

10. در مرحلة بعد از شما درخواست می شود تصمیم بگیرید آیا کل هارد دیسک شما بررسی شود یا خیر. توصیه می شود با بررسی کل هارد دیسک موافقت کنید، تا اینکه اطمینان حاصل شود که هیچ قطاع خرابی که باعث نقض عمل نصب می شود، وجود ندارد. کلید Enter را بزنید تا عمل جستجو و بررسی شروع شود. برای پرش از این مرحله، کلید ESC را بزنید.

11. کلید Enter را بزنید تا دستگاه مجدداً شروع بکار نماید. بعد از شروع مجدد کار سیستم، بخش گرافیکی فرآیند نصب اجرا میشود.

12. بخش گرافیکی برنامة Setup ویندوز NT سرور خود به سه بخش مجزا تقسیم میشود. برای درست نصب شدن سیستم ویندوز NT سرور جدید، باید هر بخش را بطور مناسب کامل نمایید.

13. همانند اکثر عملهای نصب، از شما درخواست می شود اطلاعات ثبتی برای نرم افزار خود را وارد کنید. سپس کلید Enter یا دکمة Next را بزنید تا عمل نصب دنبال شود.

14. در پنجرة بعدی، یعنی Licensing Modes باید اساس موافقت مجوزها را مشخص کنید. انتخاب موجود عبارتند از Per Seat و Per Server . برای کسب اطلاعات بیشتر در رابطه با این مجوزها باید با نمایندگی مایکروسافت تماس بگیرید. بعد از اینکه انتخاب خود را انجام دادید، کلید Enter را بزنید یا روی دکمة Next کلیک کنید.......................................

مروری بر ویژگی های نسخه 5.0.1 بانک اطلاعاتی MySQL

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 36 کیلو بایت |

| تعداد صفحات فایل | 8 |

مروری بر ویژگی های نسخه 5.0.1 بانک اطلاعاتی MySQL

اشاره :

بانک اطلاعاتی معروف MySQL که اپنسورس است، طرفداران زیادی در بین برنامهنویسان دارد. MySQL علاوه بر آنکه یکی از نمونههای بسیار موفق نرمافزارهای منبع باز محسوب میشود، مثالی از نرمافزاری است که در اروپا (سوئد) پا به عرصه گذاشته است.

نخستین نسخه این بانک اطلاعاتی توسط دو نفر از برنامهنویسان سوئدی نوشته شد و از آن پس بر اساس مدل نرمافزارهای منبع باز توسعه یافت. البته در میانه راه (یعنی در زمان عرضه نسخه سوم این نرمافزار) بر اساس توافقی میان شرکت MySQL AB از یک سو و شرکت معظم SAP (که دارای خط تحقیق و توسعه بانک اطلاعاتی اختصاصی خود بود) از طرف دیگر، نسخه ویژهای موسوم به MaxDB از تلفیق تکنولوژیهای این دو شرکت در فهرست محصولات MySQL قرار گرفت. اما شرکت MySQL همچنان کار توسعه نسخه قبلی و منبع باز نرمافزار MySQL را تا این لحظه به موازات MaxDB ادامه داده است.

طرفداران فلسفه نرمافزارهای منبع باز همواره از MySQL به عنوان نمونهای یاد میکنند که توانسته است بهخوبی با نمونههای بانکهای اطلاعاتی اختصاصی همانندSQL server که سرمایهگذاریهای سنگینی برای توسعه آن انجام میشود، رقابت کند (هر چند که مایکروسافت بر اساس یک سیاست کلی تنها رقیب خود را در زمینه بانکهای اطلاعاتی، محصولات اوراکل میداند و اصولاً توجهی به نرمافزارهای منبع باز نمیکند). اما واقعیت آن است که در دنیای برنامهنویسی این دو نرمافزار در رقابت تنگاتنگ قرار دارند.

آخرین نسخه MySQL همراه مجموعهای از قابلیتها و امکانات عرضه شده است که آنرا بیش از پیش بهسمت کاربردهای <بزرگ مقیاس> سوق میدهد. برخی از ناظران معتقدند هدف اولیه تغییرات و پیشرفتهای ارائه شده در نسخه 5 این نرمافزار، بیش از هر چیز دیگری معطوف برنامهنویسی پیشرفته در کاربردهای گسترده و بزرگ است. یکی از منابع مورداستفاده در تهیه این مقاله در این زمینه چنین بیان میکند: <آیا زمان آن فرا رسیده است که اوراکل باز گردد و به پشتسر خود نگاه کند؟> جالب است که نویسنده در نوشته خود اصلاً اسمی از مایکروسافت و SQL server نیاورده است!

مقاله در مورد نرم افزار آرچیکد

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 190 کیلو بایت |

| تعداد صفحات فایل | 7 |

مقاله در مورد نرم افزار آرچیکد

نرم افزارآرچیکد این قدرت را داردکه فقط با ترسیم پلان،نماوبرش وایزومتریک را به صورت خودکار ارائه دهد.

جای تذکراست که آرچیکد6،فقط اتوکد14رامیپذیرد(برای نقشه کشیدن یعنی تبدیل نقشه اتوکدبه آرچیکد.).وقتی واردآرچیکدمیشویم پیغام داده میشودکه3 گزینه داردکه درروبرو مشاهده می کنید.اولین گزینه درباره این است که یک صفحه جدیدبه شما بدهد . مورد بعدی عنوان میکندکه پلان قبلی که کشیده شده رامیخواهیدیا نه؟

که شمااگرخواسته باشیدآنرابازکرده.موردبعدی از شما میپرسدکه آیامیخواهید از نرم افزارخارج شویدیانه؟ اگرجواب مثبت بود okرازده وخارج میشوید.مرحله بعدواردنرم افزارمیشویدودورتادورصفحه دستورهایی میبینیدکه آنهاراتوضیح خواهم داد.برای اینکه کل دستورها راداشته باشید ابتدا واردمنویwindow شده وبعدFloatingودرآخرگزینهPaletteراانتخاب کرده وپنجره ای ظاهرمیشودکه شما ازقسمت Tool boxگزینهExtendedراتیک زده وپنجره دوردیفه راانتخاب کرده ودرآخرکلیدOkرازده وتغییرات رادرصفحه نمایش مشاهده می کنید.

نرم افزار ویروس یاب چیست؟

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 40 کیلو بایت |

| تعداد صفحات فایل | 19 |

نرم افزار ویروس یاب چیست؟

نرم افزار ویروس یاب چگونه کار میکند ؟

نرم افزار ویروس یاب بیشترین صنعت آنتی ویروس که موتور قابل اسکن با در نظر گرفتن افزایش شکاف بالا، دستیابی کامل را برای برق موتورها به ما میدهد ،ترکیب میکند .رابط گرافیکی کاربر ویروس یاب بخشهای برنامه تخصصی داده شده را بدون از بین بردن انعطاف پذیری که شما برای مجهز کردن نرم افزار داخل محیطهای محاسباتی به آن نیاز دارید ، یکنواخت میکند . در این مدت بهترین ویژگیهای تکنولوژی که MCAFee و تحقیقات منتقل ویروس یاب MCAFee را که بیشتر از 10 سال پیشرفت کردهاند را با هم ترکیب میکند .

چه چیزهایی با نرم افزار ویروس یاب میآید ؟

نرم افزار ویروس یاب شامل چندین بخش است که یک یا چند برنامهی ربط داده شده را ترکیب میکند هر یک از اینها یک بخش را برای حفاظت از کامپیوتر شما در برابر ویروسها یا دیگر نرم افزارهایی که مسونیت دارند به کار میاندازد . این بخشها عبارتند از :

:(THE VIRUS SCAN CENTRAL)

این بخش نقطه ورودی اصلی شما برای استفاده تمام بخشهای موجود ویروس یاب MCAFee است . این حفاظ اصلی اطلاعات مربوطی مثل : آخرین باری که ویروس یاب در کامپیوتر شما اجرا شده است . چگونگی حالات حفاظ ویروس (Vshield)که فعال شدهاند اطلاعات DAT موجود وقتی که آن ایجاد شده باشد را فراهم میکند . از میان این واسطههای کاربر پسند شما میتوانید به توابع اصلی ویروس یاب دستیابی داشته باشید روی دکمهی MCAFee کلیک کنید تا وظایف ویژهی داخل ویروس یاب MCAFee مثل ( اسکن ، زمانبندی ، قرنطینه و …… ) برای شروع ، نمایش داده شوند . بنابراین شما میتوانید برای شروع جستجو و بار گذاری کردن اطلاعات موجود مربوط به روز رسانی برای نصب شدن ویروس یاب در کامپیوترتان روی دکمهیUpdate کلیک کنید برای استفاده از این ویژگی میباید مطمئن شوید که قبلاً به اینترنت متصل شده باشید . برای اطلاعات بیشتر و دستورات گام به گام روی آیکن Help در گوشه بالایی سمت راست پنجره کلیک کنید . برای بررسی کردن انتخابهای موجود و سفارش کردن این که شما میخواهید بخشهای ویروس یاب MCAFee در سیستم شما چگونه کار کنند روی دکمهی Optionکلیک کنید .

:The Virus Scan Console

این بخش به شما اجازه میدهد که وظایف ویروس یاب را در زمانهای مشخص ، ایجاد ، پیکربندی و اجرا کنید . یک وظیفه میتواند شامل هر چیزی از اجرای یک عمل اسکن در یک مجموعه دیسک در زمان مشخص یا دارای فاصله برای اجرای به روز رسانی یا عمل ارتقاء باشد . بنابراین شما میتوانید اسکن کردن محافظ ویروس (Vshield) را از پنجرهیConsole فعال یا غیر فعال کنید . میز فرمان (Console)طبق لیست وظایف از پیش تعیین شده که حداقل سطح حفاظ را برای سیستم شما تضمین میکند بدست میآید برای مثال : شما میتوانید فوراُ درایو C یا همهی دیسکها را در کامپیوترتان اسکن و پاک کنید .

نرم افزار مطلب و کاربردهای آن در کنترل سیستم های خطی

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 19 کیلو بایت |

| تعداد صفحات فایل | 17 |

نرم افزار مطلب و کاربردهای آن در کنترل سیستم های خطی

مقدمه:

مطلب ( MATLAB ) یک برنامه نرم افزاری قوی جهت دانشجویان و محققین رشته های ریاضی و مهندسی است که اولین نگارش های آن در دانشگاه نیومکزیکو و استانفورد در سال های 1970 در جهت حل مسایل تئوری متریس ها و جبر خطی و آنالیزهای عددی بوجود آمد . در آن زمان قصد اصلی ، توسعه بسته های نزم افزاری LINPACK ، EI SPACK ( که زیر ؟؟؟های فرترن برای عملیات ماتریسی بوند ) بود و هدف آن بود که دانشجویان بدون نوشتن برنامه های فرترن قادر به استفاده از آن باشند .

به تدریج و با افزودن امکانات و ابزارهای مختلف مطلب به نرم افزاری تبدیل شد که جای نرم افزارهای متعدد دیگری را نیز که به همین منظورها بوجود آمده بودند گرفت و امروزه صدها هزار کاربر دانشگاهی ، آکادمیک ، صنعتی و .... در زمینه های بسیار متنوع مهندسی ، علوم و کاربردها ( نظیر ریاضیات پیشرفته ، جبر خطی ، کنترل ، مهندسی سیستم و ..... ) با مطلب به عنوان یکی از اولین محیط های محاسباتی و تکنیکی که قادر به حل مسایل آن ها است آشنا می شوند . علی رغم قدرت و جامعیت بالای مطلب که آن را به یک زبان برنامه نویسی مناسب برای نوشتن برنامه های حاوی مبانی پیشرفته ریاضی درآورده است ، شاید مشکل بودن کار با ان در ویرایش های نگارش شده تحت Dos ، یکی از نقاط ضعف آن به شمار می رفت .

با ارائه ویرایش 4 ، 5.3 ، 6 ، 6.5 ، بهره گیری از امکانات و قابلیت های این محیط ، این نقطه ضعف نیز رفع شده و مطلب به یک نرم افزار قوی و درعین حال آسان برای استفاده کننده « یا اصطلاحاً User - friendly تبدیل شده است. به گونه ای که دانشجویان و دانش آموزان نیز اکنون می توانند از قدرت محاسباتی عددی آنالیزداده و به تصویر کشیدن آن به در دروس دوره دبیرستان خود استفاده کنند. ویرایش دانشجویی مطلب الگوریتم های ریاضی را به شکلی که قادر به استفاده از آن ها در گسترة وسیعی از تعلیم و آموزش دورسی نظیر پردازش سیگنال دیجیتال ، تئوری کنترل ، جبر خطی ، سیگنال ها و سیستم ها ، روش های محاسباتی عددی باشند در می آورد و به این ترتیب این نرم افزار به تنهایی ، یا آمیخته بادروس دیگر می تواند محیطی را فراهم آورد که مطالب ثقیل و سنگین تئوری ریاضی با نشان دادن جنبه های علمی و کاربردهای آن شیرین تر و قابل فهم تر باشد .

فهرست مطالب:

- مقدمه

- محیط نرم افزار مطلب

- کنترل :

- پاسخ پله

- پاسخ ضربه

- پاسخ Ramp

- مکان هندسی ریشه ها

- نایکوئیست

- دیاگرام بود

- چند Demo

- Simulink

- شبیه سازی یک تابع

- چند نمونه تابع خاص

- Demo

- نتیجه

- مراجع

مقاله در مورد نرم افزار solidwork

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 30 کیلو بایت |

| تعداد صفحات فایل | 39 |

مقاله در مورد نرم افزار solidwork

مقدمه:

نرم افزار solidwork یکی از کاملترین نرم افزارهای cad در جهان می باشد که قابلیتهای بسیاری در طراحی قطعات و اشکال سه بعدی دارا می باشد. بطوریکه امروهاین نرم افزار کاربردهای بسیاری در صنعت بخصوص در امر طراحی قالب و همچنین طراحی قطعات پیچیده، و تحلیل آن با استفاده از نرم افزارهای cae دارا می باشد.

در این پروژه سعی شده امکانات وقابلیتهای مهم جدیدترین نسخه ی نرم افزار به نام solidwor 2001k بطور خلاصه و به شکل یک manual برای کاربر بیان گردد بطوریکه کاربر بتواند به راحتی با امکانات این نرم افزار آشنا شده و بتواند به راحتی دستورات نرم افزار را برای طراحی قطعه مطلوب به کار گیرد.

به همین جهت سعی شده از توضیح درباره دستورات جزئی که چندان در طراحی قطعات (مورد استفاده در صنعت) سودمند نیست خودداری شود.

نرم افزار solidwork شامل سه بخش اساسی و مهم است که هر یک وظیفه خاص به خود را دارا می باشد این بخشها عبارتند از:

- part

- asiembly

- drawing

در این قسمت به توضیح مختصری در مورد وظیفه این بخشها اکتفا می کنیم و در بخشهای بعدی بطور ریزتری به توصیف امکانات و دستورات این بخشها یا به اصلاح tecplates اشاره می گردد.

در قسمت part می توان قطعه یا اصطلاحاً solid را ایجاد کرد.

در بخش asiembly به مونتاژ قطعات ساخته شده در قسمت partرا ایجاد کرد. و همچنین در قالب drawing بدست آوردن نقشه ای دو بعدی از قطعه و solid مطلوب بوجود آمده در بخش part مد نظر می باشد.

نکته مهمی که در اینجا باید به آن توجه کرد آن است که در این پروژه سعی شده بر جزئی گویی در مورد دستورات و بررسی دستورات بطور تک تک خودداری شود وبیشتر به توضیح در مورد یک فرآیند طراحی و استفاده از دستورات ایجاد کننده قطعات مختلف پرداخته شود.

1 - part:

طراحی سه بعدی در solidwork در بخش part این نرم افزار انجام می گردد برای این منظور احتیاج به یک رسم دو بعدی در قسمت پارت است که با توجه به این رسم وبا استفاده از دستورات متنوع موجود در آن می توان یک solid را تهیه نمود. در اولین بخش از معرفی قسمت part به دستورات دو بعدی و اصولاً دو بعدی در solidwork می پردازیم.

دو بعدی solidwork –

دستورات دو بعدی در solidwork شباهت بسیاری در عملکرد با دستورات موجود در نرم افزار auto cad دارد اگر چه که از نظر کامل بودن به آن نرم افزار نمی رسد اما از لحاظ راحتی کار برای کاربر بسیار مناسب بوده به طوری که به کارگیری این دستورات برای کشیدن یک شکل دو بعدی بسیار راحت تر از autocad می باشد.

برای دستیابی به دستورات دو بعدی در قسمت پارت(part) ابتدا باید داخل منوی sketch شویم برای این کار چند راه وجود دارد.

1 – ابتدا بر روی منوی tools در بالی صفحهsolidwork کلیک کرده سپس گزینه custocize را کلیک می کنیم. مشاهده می شود که جعبه ای محاوره ای با عنوان customize ظاهر می شود که دارای منوهای اصلی می باشد. منوی tool bars این حعبه را فعال می کنیم. در آخر در قسمت toolbars گزینه های sketch tools , sketch را فعال می کنیم. همچنین می توان با انتخاب منوی commands از این جدول و انتخاب منوهای لازم (منل منوی sketch tools ) شکل ابزارها را نیز مشاهده کرد.

2 – بر روی منوی insertدر بالای صفحه نرم افزار کلیک کرده و گزینه sketch را فعال می کنیم. مشاهده می کنیم که جعبه ابزاری در صفحه solidwork ظاهر می شود که شامل ابزارهایی می باشد که برای کشیدن شکل دو بعدی از این ابزارها استفاده می کنیم.

مقاله نرم افزار Software

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 20 کیلو بایت |

| تعداد صفحات فایل | 14 |

مقاله نرم افزار Software

واژه نرم افزار در کامپیوتر به برنامه های کنترل کننده عملکرد سخت افزار اطلاق می شود. در واقع سخت افزار به تنهایی به جز مجموعه ای از ابزارها و قطعات خشک و بی جان نیست و خاصیتی ندارد. در واقع نرم افزار به سخت افزار جان داده و آن را به حرکت وامیدارد. به طور کل نرم افزار ها به صورت شکل زیر قابل تقسیم بندی هستند:

....................

در ادامه به شرح هر کدام از انواع نرم افزارهای بیان شده در شکل فوق می پردازیم:

1- نرم افزارهای سیستمی

نرم افزارهای سیستمی نرم افزارهایی هستند که برای بهره برداری از سخت افزار, سایر نرم افزارها و مدیریت وپشتیبانی سیستمهای کامپیوتری و شبکه و همچنین توسعه و ایجاد نرم افزارهای دیگر مورد استفاده قرار می گیرند. این نرم افزارها خود به دو دسته مدیریت سیستم و توسعه سیستم تقسیم می شوند. نرم افزار مدیریت سیستم شامل سیستم عاملها، سیستمهای مدیریت پایگاه داده و سیستمهای مدیریت شبکه می شوند. نرم افزارهای توسعه سیستم شامل زبانهای برنامه نویسی، کامپایلرها، مترجم ها و CASE Tool ها می شوند.

نحوه ارسال داده ها به شبکه

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 11 کیلو بایت |

| تعداد صفحات فایل | 9 |

نحوه ارسال داده ها به شبکه

این مقاله مفاهیم بسته های اطلاعاتی را به عنوان اجزاء اصلی ارتباطات شبکه شرح داده و به شما یک دید کلی در مورد مطالب زیر می دهد:

ـ نقش و اهمیت بسته های اطلاعاتی در ارتباطات شبکه

ـ بخشهای اصلی یک بسته اطلاعاتی

ـ منشأ و آرایش بسته های اطلاعاتی

ـ نحوه ارسال و دریافت بسته های اطلاعاتی

ـ نحوه اتصال بسته های اطلاعاتی به یکدیگر جهت تکمیل ارسال داده ها

هدفها :

در پایان این مقاله شما می توانید:

ـ واژه بسته اطلاعاتی و وظیفه آن را تعریف کنید و اجزاء آن را نام ببرید.

ـ وظیفه و محتویات هر یک از اجزاء بسته اطلاعاتی شامل: هدر، داده ها و تریلر را شرح دهید.

ـ نحوه ارسال بسته های اطلاعاتی را در طول شبکه شرح دهید.

این درس حدود 35 دقیقه طول می کشد.

وظیفه بسته های اطلاعاتی در ارتباطات شبکه :

داده ها اغلب به صورت فایل های بزرگ هستند. اگر کامپیوتری در یک لحظه بسته اطلاعاتی بزرگی را در کابل قرار دهد، شبکه برای مدتی نمی تواند کار کند و به دو دلیل کند خواهد شد.

اول آنکه، کابل به دلیل ورود حجم زیادی از داده ها در آن به شدت اشغال می شود و برای مدتی امکان ارتباط غیرممکن خواهد شد.

دلیل دوم اینکه شبکه بلوک های بزرگ داده را به بسته های کوچکتر تقسیم می کند، بدین علت که اگر هنگام انتقافل اشکالی رخ داد، فقط یک بسته اطلاعاتی کوچک آسیب می بیند و تنها همان بسته باید دوباره ارسال شود نه تمام اطلاعات، به این ترتیب تصحیح خطا بسیار سریعتر و آسانتر انجام خواهد شد.

تحقیق ناحیه ها در کامپیوتر

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 17 کیلو بایت |

| تعداد صفحات فایل | 16 |

ناحیه ها

تعریف ناحیه:یک گروه منطقی از کاربران و کامپیوترها را گویند.

ناحیه در حقیقت یک مرز امنیتی برای کاربران و گروههاست. هدف اصلی ناحیه ها جدا کردن وظایف سرپرستی شبکه ها بصورت حقیقی و مجازی است. روابط بین ناحیه ها را تراست (TRUST) به معنای اعتماد، می گویند.

در شبکه ایده آل کاربران در یک ناحیه و منابع در ناحیه دیگر قرار می گیرند. معمولأ ناحیه ها را بر حسب اشخاص یا منابع تقسیم بندی می کنند. برای مثال یک شرکت را در نظر بگیرید که دارای دو بخش تولید قطعه و فروش آن باشد و کاربری بنام علی که در بخش فروش کار می کند، به منابع تولیدی در بخش تولید دسترسی دارد. در این حالت ناحیه فروش توسط کاربر خود یعنی علی از بخش فروش تراست، در مورد اطلاعات و آمار فروش دریافت میکند.

حال فرض کنیم ناحیه W یک ناحیه حاوی اطلاعاتی در مورد منابع و مواد خام مصرفی در بخش تولید باشد که به طور معمول این اطلاعات در اختیار تمامی ناحیهها و افراد نبایستی قرار گیرد و تنها بایستی در اختیار افراد عضو ناحیه تولید قرار گیرد. در این حالت این اطلاعات را در یک ناحیه جدا قرار می دهند که این ناحیه اطلاعات خود را تنها در اختیار ناحیه فروش قرار می گیرند.

البته این نوع جداسازی تنها در Windows NT قابل پیاده سازی است چون در این سیستم عامل، روابط انتقالی (تعدٌی ) نیستند.امٌا در Windows 2000 انتقالی بودن روابط مطرح است.

انواع مدلهای مهم ناحیه بندی:

1)Single Domain:

دراین نوع ناحیه بندی منابع و افراد در یک ناحیه قرار می گیرند.

این نوع، ساده ترین و کوچکترین نوع شبکه می باشد و به تراست احتیاجی نیست، چون تفکیکی بین منابع یا افراد قایل نمی شویم.

2)Single Master Model:

در مدل ناحیه اصلی، یک ناحیه برای شناسه ها (کاربران) و یک یا چند ناحیه برای منابع در نظر گرفته می شود. کاربران وارد ناحیه شناسه شده و از آنجا از طریق تراست هایی که وجود دارد، از منابع شبکه استفاده می کنند.

3)Multiple Master Model:

دراین مدل، چند ناحیه اصلی و چندین ناحیه برای شناسه ها وجود دارد و بین آنها روابط (تراست) دو طرفه وجود دارد. در این مدل هم کاربران بعد از ورود به شبکه از منابعی که در ناحیه های دیگر وجود دارد استفاده خواهند کرد.

4)Complete Trust Model:

در این نوع تمامی نواحی به یکدیگرتراست می دهند.مدل تراست کامل، شکل اصلاح شده مدل تک ناحیه است که هر ناحیه خود مسؤول منابعش است و بین تمام ناحیه ها روابط تراست دو طرفه برقرار شده است.

در Windows 2000 Server برای ناحیه ها تنها یک نوع کنترلر وجود دارد، بنام DC (Domain Controller ) که تغییراتی که در دایرکتوری فعال صورت می گیرد در فواصل منظم و طی فرآیندی بنام رونوشت برداری (Replication) در تمام DC های ناحیه نوشته می شود، که حسن این کار مقاومت بیشتر شبکه در مقابل خرابیهاست و اگر چند DC در دایرکتوری فعال شرکت داشته باشند، نقص در یکی از DCها بر کل ناحیه دایرکتوری فعال اثر نخواهد گذاشت. حسن دیگر این کاردر این است که کاربران می توانند از نزدیکترین DC سرویس گیرند و سرعت، بالاتر می رود. مشکل این روش، نگرانی از بالارفتن حجم اطلاعاتیست که بین DCها جابجا می شود. ولی راه حل این کار انتقال تغییرات بین DCها است.

تحقیق میکروکنترلر ها

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 2615 کیلو بایت |

| تعداد صفحات فایل | 54 |

میکروکنترلر ها

مقدمه :

گر چه کامپیوترها تنها چند دهه است که با ما همراهند .,با این حال تاثیرعمیق آنها بر زندگی ما با تاثیر تلفن , اتومبیل, و تلویزیون رقابت میکند. ما با انواع گوناگونی از کامپیوترها برخورد می کنیم که وظایفشان را زیرکانه و به طرزی آرام, کارا و فروتنانه انجام می دهند و حتی حضور آنها اغلب احساس نمی شود.

ما کامپیوترها را به عنوان جز مرکزی بسیاری از فرآورده های صنعتی و مصرفی از جمله در ماشینهای لباس شویی , ساعتهای اداری سیستم هوشیار, وسایل سرگرمی همچون اسباب بازی, تجهیزات صوتی, ماشینهای تایپ و فتوکپی و تجهیزات صنعتی مانند PLC, CLC و مته های فشاری می یابیم. در این مجموعه ها, کامپیوترها وظیفه کنترل را در ارتباط با دنیای واقعی برای روشن و خاموش کردن وسایل و نظارت بر وضعیت آنها انجام می دهند. میکروکنترلرها بر خلاف میکروکامپیوترها و ریز پردازنده ها, اغلب در چنین کاربردهایی یافت میشوند.

توان, ابعاد و پیچیدگی میکروکنترلرها با اعلام ساخت 8051 یعنی اولین عضو خانواده میکروکنترلرهای Mcs-51 در سال 1980 توسط اینتل پیشرفت چشم گیری کرد. امروزه انواع گوناگونی از IC وجود دارند.

شکل صفحه بعد برای نشان دادن و روشن ساختن تفاوت بین میکروکنترلها و ریزپردازنده ها رسم شده است. در حالی که ریزپردازنده یک CPU ی تک تراشه ای است، میکروکنترلر در یک تراشه واحد شامل CPU و بسیاری از مدارات لازم برای یک سیستم میکروکامپیوتری کامل می باشد. اجزای داخل خط چین در شکل زیر بخش کاملی از اغلب IC های میکروکنترلر می باشند. علاوه بر CPU میکروکنترلرها شامل RAM,ROM یک رابط سریال، یک رابط موازی، تایمر و مدارات زمان بندی وقفه می باشند که همگی در یک IC قرار دارند. البته مقدار RAM روی تراشه حتی به میزان آن در یک سیستم میکروکامپیوتری کوچک هم نمی رسد اما آن طور که خواهیم دید این مساله محدودیتی ایجاد می کند زیرا کاربردهای میکروکنترلر بسیار متفاوت است.

یک ویژگی مهم میکروکنترلرها، سیستم وقفه موجود در داخل آنهاست. میکروکنترلرها به عنوان ابزارهای کنترل گرا اغلب برای پاسخ بی درنگ به محرکهای خارجی (وقفه ها) مورد استفاده قرار می گیرند.

البته اغلب ریزپردازنده ها می توانند سیستم وقفه قدرتمند را به اجرا بگذارند. اما برای این کار معمولاً نیاز به اجرای خارجی دارند. مدارات روی تراشه یک میکروکنترلر شامل تمام مدارات مورد نیاز برای به کارگیری وقفه ها می باشد.

میکروکنترلها پردازنده هایی اختصاصی هستند. آنها به خودی خود در کامپیوترها به کار نمی روند، بلکه در فرآورده های صنعتی و وسایل مصرفی مورد استفاده قرار می گیرند. استفاده کنندگان این فرآورده ها اغلب از وجود میکروکنترلها کاملاً بی اطلاع هستند. از دید آنها اجزای داخلی وجود دارند اما جزو جزئیات بی اهمیت طراحی به شمار می روند. برای مثال اجاق های مایکروویو، ترموستات های قابل برنامه ریزی، ترازوهای الکترونیکی و حتی خودروها را می توانید در نظر بگیرید. قسمت الکترونیکی هر یک از این فرآورده ها عموماً شامل ارتباط میکروکنترلر با کلیدهای فشاری، سوئیچ ها، وسایل هشدار دهنده و لامپ های روی یک تابلو می باشد. در نتیجه به استثناء برخی امکانات اضافی، طرز استفاده آنها با فرآورده های الکترومکانیکی قبلی تفاوتی نکرده است و میکروکنترلر آنها از دید استفاده کنندگان مخفی است.

برخلاف سیستم های کامپیوتری که توسط قابلیت برنامه ریزی و دوباره برنامه ریزی شدن، باز شناخته می شوند، میکروکنترلر ها یک بار برای همیشه وبرای یک کار برنامه ریزی می شوند. این مقایسه به یک تفـاوت اسـاسی در معماری این دو سیستم منجر می شود. سیستم های کامپیوتری نسبت RAM به ROM بالایی دارند و برنامه های کاربران در یک فضای نسبتاً بزرگ RAM اجرا می شود در حالی که روال های ارتباط با سخت افزار در یک فضای کوچک ROM اجرا می گردد.

از طرف دیگر میکروکنترلرها نسبت ROM به RAM بالایی دارند، برنامه کنترلی آنها که شاید نسبتاً بزرگ هم باشد در ROM ذخیره می شود، در حالی که RAM فقط برای ذخیره موقت مورد استفاده قرار می گیرد. از آنجا که برنامه کنترلی برای همیشه در ROM ذخیره می شود در مرتبه میان افزار قرار می گیرد، یعنی چیزی بین سخت افزار (مدارهای واقعی) و نرم افزار (برنامه هایی در RAM که هنگام خاموش شدن سیستم پاک می شوند).

مهندسی کامپیوتر

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 75 کیلو بایت |

| تعداد صفحات فایل | 59 |

مهندسی کامپیوتر

هدف:

رشته مهندسی کامپیوتر که به طراحی و ساخت اجزای مختلف کامپیوتر می پردازد، لذا اهمیت بسیار زیادی در دنیای امروز برخوردار است. هدف از طی این دوره تربیت کارشناسانی است که در زمینه تحلیل، طراحی، ساخت و راه اندازی دستگاهها و مجموعه های سخت افزاری جدید، بررسی و شناخت مجموعه های سخت افزاری و نرم افزاری موجود، نگه داری، عیب یابی و تعمیر و اصلاح و توسعه فعالیت کنند.

طراحی، شبیه سازی، فرآوری، پردازش، سنجش، آموزش، ویرایش و ... همه مفاهیمی هستند که با بالاترین دقت و در کوتاهترین مدت زمان ممکن در برنامه های نرم افزاری کامپیوتر انجام می شوند. لذا هدف از این رشته تربیت نیروی متخصص برای انجام امور فوق است.

تواناییهای فارغ التحصیلان

فارغ التحصیلان این مقطع، قابلیتها و تواناییهای زیادی دارند و چنانچه در مسیر مناسب هدایت شوند، قادر خواهد بود مشکلات زیادی را حل کنند. برخی از این تواناییها به شرح زیر است:

1) بررسی و شناخت نرم افزارها و سخت افزارهای جدید و به کارگیری آنها.

2) بررسی کمبودها و نیازهای نرم افزاری و سخت افزاری بخشهای صنعت و خدمات و تدوین نیازهای آنها، امکان سنجی و تعیین ابزار و نیروی انسانی لازم برای رفع کمبودها.

3) تجزیه و تحلیل سیستمهای کوچک و متوسط نرم افزاری و سخت افزاری و ارائه راه حل مناسب برای اجرای آنها.

4) طراحی مجموعه های کوچک و متوسط نرم افزاری و سخت افزرای و تولید طرحهای اجرایی برای انها.

5) اجرای طرحهای کامپیوتری، نصب، آزمایش و آموزش آنها.

6) پشتیبانی و نگه داری سیستمهای نرم افزاری شامل شناسایی خطاها، رفع خطاها و افزودن امکانات جدید به سیستمها.

7) عیب یابی کامپیوترها و سیستمهای کامپیوتری و رفع عیبها.

8) شناسایی فنون جدید طراحی و ساخت کامپیوتر و ارزیابی و به کارگیری آنها.

تواناییهای ذکر شده مربوط به کارشناسان نرم افزار و سخت افزار می باشد، اما روشن است که کارشناسان نرم افزار در محدوده مسائل نرم افزاری توانایی بیشتری دارند و برعکس کارشناسان سخت افزار در محدوده مسائل سخت افزاری از توانایی بیشتری برخوردارند.

ماهیت:

کامپیوتر دارای دو جزء متفاوت سخت افزار و نرم افزار است. اجزاء فیزیکی و قابل لمس کامپیوتر مانند مدارها و بردهای الکترونیکی سخت افزار نامیده می شوند.

نرم افزار جزء غیرقابل لمس کامپیوتر است. نرم افزار برنامه ها و داده هایی است که به کامپیوتر فرمان می دهند که چه عملی را انجام دهد. یک مهندس نرم افزار یاد می گیرد که چگونه نرم افزارهای بزرگ و عظیم را طراحی و برنامه ریزی کند، تست و ارزیابی نهایی نماید و در نهایت مستند سازد.

پس بدین گونه نسبت که یک تعمیرکار کامپیوتری یک مهندس سخت افزار و یک اپراتور کامپیوتر یک مهندس نرم افزار تلقی گردد.

"نرم افزار در حقیقت روح و جان کامپیوتر است که به سخت افزار هویت می بخشد و اصولاً به برنامه ای گفته می شود که برای به کارگیری سخت افزار ساخته شده باشد.

نرم افزارها را می توان به دوره کلی دسته بندی کرد که عبارتند از : نرم افزارهای سیستمی و نرم افزارهای کاربردی.

نرم افزراهای سیستمی برنامه هایی هستند که کامپیوتر برای فعال شدن یا سرویس دادن به آن نیاز دارد و این دلیل از سوی سازندگان سیستم کامپیوتری عرضه می شوند و مهمترین آنها سیستم عامل، برنامه های سودمند و مترجم های زبان می باشد.

نرم افزارهای کاربردی نیز برنامه هایی هستند که کاربر یا خود آن ها را می نویسد یا شرکت های نرم افزاری آنها را تهیه کرده و برای فروش عرضه می کنند. این گونه برنامه ها معمولاً عمومیت برنامه های سیستم را نداشته و برای زمینه های مختلف مهندسی، علمی، تجاری، آموزشی، تفریحی و یا طراحی نوشته می شوند."

"مهندسی سخت افزار در مقطع لیسانس به مطالعه و بررسی طراحی سخت افزاری، کنترل سخت افزاری و شبکه های کامپیوتری می پردازد. برای مثال یک مهندس سخت افزار می تواند طراحی سخت افزاری کند که با IC ها کار کند، با کامپیوتر کار کند و یا از دروازه های کامپیوتر استفاده نماید و در نهایت می تواند به طراحی مدارهای مجتمع دیجیتالی بپردازد. که البته به این بخش از سخت افزار بیشتر در مقطع کارشناسی ارشد و دکتری پرداخته می شود."

مهمترین نقاط آسیب پذیر یونیکس و لینوکس

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 60 کیلو بایت |

| تعداد صفحات فایل | 58 |

مهمترین نقاط آسیب پذیر یونیکس و لینوکس

سیستم عامل، یکی از عناصر چهار گانه در یک سیستم کامپیوتری است که دارای نقشی بسیار مهم و حیاتی در نحوه مدیریت منابع سخت افزاری و نرم افزاری است . پرداختن به مقوله امنیت سیستم های عامل ، همواره از بحث های مهم در رابطه با ایمن سازی اطلاعات در یک سیستم کامپیوتری بوده که امروزه با گسترش اینترنت ، اهمیت آن مضاعف شده است .

بررسی و آنالیز امنیت در سیستم های عامل می بایست با ظرافت و در چارچوبی کاملا" علمی و با در نظر گرفتن تمامی واقعیت های موجود ، انجام تا از یک طرف تصمیم گیرندگان مسائل استراتژیک در یک سازمان قادر به انتخاب مستند و منطقی یک سیستم عامل باشند و از طرف دیگر امکان نگهداری و پشتیبانی آن با در نظر گرفتن مجموعه تهدیدات موجود و آتی ، بسرعت و بسادگی میسر گردد .

اکثر کرم ها و سایر حملات موفقیت آمیز در اینترنت ، بدلیل وجود نقاط آسیب پذیر در تعدادی اندک از سرویس های سیستم های عامل متداول است . مهاجمان ، با فرصت طلبی خاص خود از روش های متعددی بمنظور سوء استفاده از نقاط ضعف امنیتی شناخته شده ، استفاده نموده و در این راستا ابزارهای متنوع ، موثر و گسترده ای را بمنظور نیل به اهداف خود ، بخدمت می گیرند .

مهاجمان ، در این رهگذر متمرکز بر سازمان ها و موسساتی می گردند که هنوز مسائل موجود امنیتی ( حفره ها و نقاط آسیب پذیر ) خود را برطرف نکرده و بدون هیچگونه تبعیضی آنان را بعنوان هدف ، انتخاب می نمایند . مهاجمان بسادگی و بصورت مخرب ، کرم هائی نظیر : بلستر ، اسلامر و Code Red را در شبکه منتشر می نمایند. آگاهی از مهمترین نقاط آسیب پذیر در سیستم های عامل ، امری ضروری است . با شناسائی و آنالیز اینگونه نقاط آسیب پذیر توسط کارشناسان امنیت اطلاعات ، سازمان ها و موسسات قادر به استفاده از مستندات علمی تدوین شده بمنظور برخورد منطقی با مشکلات موجود و ایجاد یک لایه حفاظتی مناسب می باشند.

همانگونه که اشاره گردید ، اغلب تهدیدات و حملات ، متاثر از وجود نقاط آسیب پذیر در سیستم های عامل بوده که زمینه تهاجم را برای مهاجمان فراهم می آورد . شناسائی و آنالیز نقاط آسیب پذیر در هر یک از سیستم های عامل ، ماحصل تلاش و پردازش دهها کارشناس امنیتی ورزیده در سطح جهان است و می بایست مدیران سیستم و شبکه در یک سازمان بسرعت با آنان آشنا و اقدامات لازم را انجام دهند.

نقاط آسیب پذیر موجود در هر سیستم عامل که در ادامه به آنان اشاره می گردد ، سندی پویا و شامل دستورالعمل های لازم بمنظور برخورد مناسب با هر یک از نقاط آسیب پذیر و لینک هائی به سایر اطلاعات مفید و تکمیلی مرتبط با ضعف امنیتی است .

مهمترین نقاط آسیب پذیر یونیکس:

یونیکس ، یکی از سیستم های عامل رایج در جهان بوده که امروزه در سطح بسیار وسیعی استفاده می گردد . تا کنون حملات متعددی توسط مهاجمین متوجه سیستم هائی بوده است که از یونیکس ( نسخه های متفاوت ) بعنوان سیستم عامل استفاده می نمایند . با توجه به حملات متنوع و گسترده انجام شده ، می توان مهمترین نقاط آسیب پذیر یونیکس را به ده گروه عمده تقسیم نمود :

- BIND Domain Name System

- Remote Procedure Calls (RPC)

- Apache Web Server

- General UNIX Authentication Accounts with No Passwords or Weak Passwords

- Clear Text Services

- Sendmail

- Simple Network Management Protocol (SNMP)

- Secure Shell (SSH)

- Misconfiguration of Enterprise Services NIS/NFS

- Open Secure Sockets Layer (SSL)

در بخش اول این مقاله ، به بررسی BIND Domain Name System وRemote Procedure Calls (موارد یک و دو) ، خواهیم پرداخت .

مهمترین نقاط آسیب پذیر ویندوز

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 78 کیلو بایت |

| تعداد صفحات فایل | 85 |

مهمترین نقاط آسیب پذیر ویندوز

سیستم عامل، یکی از عناصر چهار گانه در یک سیستم کامپیوتری است که دارای نقشی بسیار مهم و حیاتی در نحوه مدیریت منابع سخت افزاری و نرم افزاری است . پرداختن به مقوله امنیت سیستم های عامل ، همواره از بحث های مهم در رابطه با ایمن سازی اطلاعات در یک سیستم کامپیوتری بوده که امروزه با گسترش اینترنت ، اهمیت آن مضاعف شده است .

بررسی و آنالیز امنیت در سیستم های عامل می بایست با ظرافت و در چارچوبی کاملا" علمی و با در نظر گرفتن تمامی واقعیت های موجود ، انجام تا از یک طرف تصمیم گیرندگان مسائل استراتژیک در یک سازمان قادر به انتخاب مستند و منطقی یک سیستم عامل باشند و از طرف دیگر امکان نگهداری و پشتیبانی آن با در نظر گرفتن مجموعه تهدیدات موجود و آتی ، بسرعت و بسادگی میسر گردد .

اکثر کرم ها و سایر حملات موفقیت آمیز در اینترنت ، بدلیل وجود نقاط آسیب پذیر در تعدادی اندک از سرویس های سیستم های عامل متداول است . مهاجمان ، با فرصت طلبی خاص خود از روش های متعددی بمنظور سوء استفاده از نقاط ضعف امنیتی شناخته شده ، استفاده نموده و در این راستا ابزارهای متنوع ، موثر و گسترده ای را بمنظور نیل به اهداف خود ، بخدمت می گیرند .

مهاجمان ، در این رهگذر متمرکز بر سازمان ها و موسساتی می گردند که هنوز مسائل موجود امنیتی ( حفره ها و نقاط آسیب پذیر ) خود را برطرف نکرده و بدون هیچگونه تبعیضی آنان را بعنوان هدف ، انتخاب می نمایند . مهاجمان بسادگی و بصورت مخرب ، کرم هائی نظیر : بلستر ، اسلامر و Code Red را در شبکه منتشر می نمایند. آگاهی از مهمترین نقاط آسیب پذیر در سیستم های عامل ، امری ضروری است . با شناسائی و آنالیز اینگونه نقاط آسیب پذیر توسط کارشناسان امنیت اطلاعات ، سازمان ها و موسسات قادر به استفاده از مستندات علمی تدوین شده بمنظور برخورد منطقی با مشکلات موجود و ایجاد یک لایه حفاظتی مناسب می باشند.

همانگونه که اشاره گردید ، اغلب تهدیدات و حملات ، متاثر از وجود نقاط آسیب پذیر در سیستم های عامل بوده که زمینه تهاجم را برای مهاجمان فراهم می آورد . شناسائی و آنالیز نقاط آسیب پذیر در هر یک از سیستم های عامل ، ماحصل تلاش و پردازش دهها کارشناس امنیتی ورزیده در سطح جهان است و می بایست مدیران سیستم و شبکه در یک سازمان بسرعت با آنان آشنا و اقدامات لازم را انجام دهند.

نقاط آسیب پذیر موجود در هر سیستم عامل که در ادامه به آنان اشاره می گردد ، سندی پویا و شامل دستورالعمل های لازم بمنظور برخورد مناسب با هر یک از نقاط آسیب پذیر و لینک هائی به سایر اطلاعات مفید و تکمیلی مرتبط با ضعف امنیتی است .

مهمترین نقاط آسیب پذیر ویندوز :

ویندوز ، یکی از سیستم های عامل رایج در جهان بوده که امروزه در سطح بسیار وسیعی استفاده می گردد . تا کنون حملات متعددی توسط مهاجمین متوجه سیستم هائی بوده است که از ویندوز ( نسخه های متفاوت ) بعنوان سیستم عامل استفاده می نمایند . با توجه به حملات متنوع و گسترده انجام شده ، می توان مهمترین نقاط آسیب پذیر ویندوز را به ده گروه عمده تقسیم نمود :

- Internet Information Services (IIS)

- Microsoft SQL Server (MSSQL )

- Windows Authentication

- Internet Explorer (IE )

- Windows Remote Access Services

- Microsoft Data Access Components (MDAC)

- Windows Scripting Host (WSH)

- Microsoft Outlook Outlook Express

- Windows Peer to Peer File Sharing (P2P)

- Simple Network Management Protocol (SNMP)

در بخش اول این مقاله ، به بررسی IIS وMSSQL (موارد یک و دو) ، خواهیم پرداخت .

مونو (تحولی در برنامهنویسی تحت لینوکس)

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 17 کیلو بایت |

| تعداد صفحات فایل | 9 |

مونو (تحولی در برنامهنویسی تحت لینوکس)

داتنت محدود به نوع خاصی از برنامهها نیست، از این چارچوب میتوان برای تولید برنامههای تحت ویندوز، تحت وب، سرویسهای مبتنی بر وب و ... استفاده کرد. یکی دیگر از ویژگیهای داتنت، دارار بودن کتابخانهای بزرگ و جامع از کلاسها و توابع است که همانطور که گفتیم، تمام زبانهای تحت داتنت میتوانند از توابع و کلاسهای موجود در آن، استفاده کنند.

در شمارههای قبل، به معرفی یک IDE متنباز به نام لازاروس پرداختیم که در واقع، جایگزینی برای دلفی در لینوکس محسوب میشد. اما از آنجا که تکنولوژی .NET، بحث روز علم برنامهنویسی است، تلاشهای زیادی نیز از سوی حامیان دنیای اپنسورس برای پیادهسازی این تکنولوژی در سیستمعامل لینوکس انجام شده است. در این مقاله، به بررسی پروژه Mono یا به عبارت دیگر، همان داتنت تحت لینوکس خواهیم پرداخت.

ابتدا لازم است تا کمی با ویژگیهای چارچوب داتنت و مزیتهای آن آشنا شویم. اما داتنت چیست؟ شاید داتنت یکی از گیجکنندهترین علائم تجاری مایکروسافت باشد، بنا به تعریف خود مایکروسافت، داتنت گردایهای از تکنولوژیهایی است که اتصال به اطلاعات، اشخاص، تجهیزات و قطعات را از طریق نرمافزار فراهم میآورد.

تحقیق موس نوری

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 78 کیلو بایت |

| تعداد صفحات فایل | 8 |

موس نوری

موس:

استفاده از موس در کامپیوتر از سال 1984 و همزمان با معرفی مکینتاش آعاز گردید . با عرضه موس ، کاربران قادر به استفاده از سیستم و نرم افزارهای مورد نظر خود با سهولت بیشتری شدند. امروزه موس دارای جایگاه خاص خود است . موس قادر به تشخیص حرکت و کلیک بوده و پس از تشخیص لازم ، اطلاعات مورد نیاز برای کامپیوتر ارسال تا عملیات لازم انجام گیرد.

روند شکل گیری موس:

درسیستم های اولیه نیازی به استفاده از موس احساس نمی گردید، چون کامپیوترهای آن زمان دارای اینترفیسی مشابه ماشین های تله تایپ و یا کارت پانج برای ورود اطلاعات بودند. ترمینال های متنی اولیه، چیزی بیشتر از یک تله تایپ شبیه سازی شده نبودند ( استفاده از صفحه نمایشگر در عوض کاغذ ).

چندین سال طول کشید تا کلیدهای پیکانی در اغلب ترمینال ها مورد استفاده قرار گرفتند( اواخر 1960 و اوایل 1970 ) . ادیتورهای تمام صفحه اولین چیزی بودند که از قابلیت های واقعی کلیدهای پیکانی استفاده کردند. مداد های نوری برای سالیان زیادی بر روی ماشین های متفاوت ، بعنوان یک دستگاه اشاره ای استفاده می گردیدند. Joysticks و دستگاه هائی دیگر در این خصوص در سال 1970 رایج شده بودند. زمانیکه موس بهمراه کامپیوترهای مکینتاش ارائه گردید یک موفقیت بزرگ بدست آمده بود.عملکرد موس کاملا" طبیعی بود.

قیمت موس ارزان و فضای زیادی را اشغال نمی کرد. همزمان با حمایت سیستم های عامل از موس ، استفاده از موس رشد بیشتری پیدا کرد. زمانیکه ویندوز 3/1 از یک رابط گرافیکی بعنوان استاندارد استفاده کرد، موس بعنوان یک وسیله و اینترفیس بین انسان - کامپیوتر، جایگاه خاص خود را کسب نمود.

مودم چیست؟

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 43 کیلو بایت |

| تعداد صفحات فایل | 29 |

مودم چیست؟

مقدمه مودم:

مودم یکی از ابزارهای رایانهای است که برای اتصال دو کامپیوتر به یکدیگر از طریق خطوط مختلف مخابراتی استفاده میشود. البته هریک از این دو کامپیوتر میتوانند راهی به یک شبکه رایانهای باشند.

نام مودم (Modem) مخفف Modular-Demodular است. یعنی وسیلهای که سیگنالها را مدوله یا دمدوله میکند.

مودمها انواع مختلفی دارند که در کل میتوان آنها را به این گروهها تقسیم بندی کرد.

مودمهای آنالوگ

این مودمها مرسومترین مودمها در ایران هستند که عموماً برای اتصال به اینترنت استفاده میشوند. کار این مودمها به این صورت است که به خطوط آنالوگ تلفن شهری متصل میشوند و کار تبدیل اطلاعات دیجیتال به آنالوگ (و برعکس) را انجام میدهند.میتوانند راهی به یک شبکه رایانهای باشند. مودمها انواع مختلفی دارند که در کل میتوان آنها را به این گروهها تقسیم بندی کرد.

در اختیار داشتن سرعت همان چیزی است که همیشه در پی آن هستیم . فن آوری ADSL پاسخی است به آنها که به سرعت احتیاج دارند تا با استفاده از آن زودتر به هدف برسند.

ADSL پاسخی است به آنها که به سرعت احتیاج دارند و از دیگر روشهای دسترسی با استفاده از مودم ها و خط های تلفن به ستوه آمده اند و در پی آن هستند تا با استفاده از این راهکار و با سرعت مطلوب به پاسخ خود برسند.

ADSL تکنولوژی جدیدی است در کشور ما که بر بستر کابلهای تلفن قدیمی و آشنای خودمان عمل میکند. نصب یک سیستم ویژه در داخل پست مخابراتی هر منطقه، مشترکین تلفن آن منطقه را به سادگی و بدون نیاز به هر نوع دخل و تصرف سخت افزاری و یا نرم افزاری، از این سرویس بهره مند نماید. از این ساده تر ممکن نیست

این تکنولوژی بهترین و بیشترین سرعت را بدون نیاز به تدارک زیر ساختهای جدید ممکن ساخته است . استفاده از سیم کشی های موجود تلفن بدون نیاز به اتصال به دستگاههای حجیم و پیچیده، کار مصرف کننده را بسیار راحت مینماید. برای داشتن یک اتصال ADSL در محل مصرف کننده تنها نیاز به یک مودم ویژه است.

پس از برقراری ارتباط تنها هزینه ثابت خط ADSL که به شکل ماهانه و با توجه به پهنای باند دریافتی به عنوان هزینه دریافت میشود . در حالیکه از ارتباط ADSL استفاده می کنید ارتباط تلفنی شما همیشه آزاد و در دسترس است. هزینه تلفن تنها در صورت استفاده از تلفن محاسبه میشود و ربطی به استفاده از خط ADSL ندارد

تاریخچه پیدایش

در سال 1957 نخستین ماهواره یعنی اسپوتنیک توسط اتحاد جماهیر شوروی سابق به فضا پرتاب شد . در همین دوران رقابت سختی از نظر تسلیحاتی بین دو ابر قدرت آن زمان جریان داشت و دنیا در دوران جنگ سرد بهسر می برد. وزارت دفاع آمریکا در واکنش به این اقدام رقیب نظامی خود ،آژانس پروژه های تحقیقاتی پیشرفته یا آرپا

(ARPA) را تأسیس کرد.

یکی از پروژه های مهم این آژانس تأمین ارتباطات در زمان جنگ جهانی احتمالی تعریف شده بود. در همین سالها در مراکز تحقیقاتی غیرنظامی که در امتداد دانشگاهها بودند، تلاش برای اتصال کامپیوترها به یکدیگر در جریان بود .در آن زمان کامپیوترهای Mainframe از طریق ترمینالها به کاربران سرویس میدادند.

در اثر اهمیت یافتن این موضوع آژانس آرپا (ARPA) منابع مالی پروژه اتصال دو کامپیوتر از راه دور به یکدیگر را در دانشگاه MIT بر عهده گرفت . در اواخر سال 1960 اولین شبکه کامپیوتری بین چهار کامپیوتر که دو تای آنها در MIT، یکی در دانشگاه کالیفرنیا و دیگری در مرکز تحقیقاتی استنفورد قرار داشتند، راهاندازی شد. این شبکه آرپانت

(ARPAnet) نامگذاری شد . در سال 1965 نخستین ارتباط راه دور بین دانشگاه MIT و یک مرکز دیگر نیز بر قرار گردید .

فهرست:

مودم......................................................................................... 1

مودمهای آنالوگ.......................................................................... 3

تاریخچه مودم.............................................................................. 4

مودمهای دیجیتال........................................................................ 8

مودم ........................................................................................ 8

مودمهای با سرعت 300 بیت در ثانیه .............................................. 11

مودم های سریعتر....................................................................... 12

مودم های کابلی ....................................................................... 13

اجزای یک مودم کابلی.................................................................. 15

Tuner .................................................................................... 15

Modulator ............................................................................ 16

2Demodulator ...................................................................... 17

CMTS)Cable Modem termination system) .......................... 17

کامل ترین مرجع خطاهای مودم( بخش 3).................................. 18

خطای DUNS 742 :................................................................... 21

خطای DUNS 741 :................................................................... 22

خطای DUNS 720 :................................................................... 24

کلیه نسخه های ویندوز : ............................................................... 25

ویندوز NT.............................................................................. 27

رفع مشکل مودم در لینوکس.................................................. 28

منبع ....................................................................................... 29

مودم ها

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 50 کیلو بایت |

| تعداد صفحات فایل | 57 |

مودم ها

برقراری ارتباط بین اتصال Lan و اینترنت

ارتباطات بین رایانه ها بخش عمده و مهم در صنعت محاسباتی PCبه شمار می روند. به کمک وب جهانی WWW هیچ کاربر رایانه ای در دنیا تنها و جداافتاده نیست. با استفاده از یک مودم یا فناوری BroadBand تقریبا می توان همه PCها را به رایانه های دیگر وصل کرد تا بدین وسیله رایانه ها قادر باشند پرونده ها را به اشتراک بگذارند. پیام الکترونیکی ارسال و دریافت کنند و به اینترنت دسترسی داشته باشند. در این قسمت فناوری های مختلفی بررسی خواهد شد که شما می توانید آنها را برای تسفاده از PCخود و دنیای اطراف آن به کار گیرید.

ممکن است با دیدن بحثهای مربوط به پروتکلها و ست آپ(برپایی)کردن شبکه شگفت زده شوید ، ولی اتصال با مودم نیز در واقع شکلی دیگر از ایجاد شبکه است. در حقیقت سیستم عامل ویندوز 9x ، ویندوز Me، ویندوز NT و ویندوز 2000 تقریبا با تلفیق این دو سرویس یک سرویس واحد ارائه می دهند.

دلیل ترکیب مزبور اینست که هدف اتصال مودم در طول سالها تغییر کرده است. مدت های طولانی کاربرانPC، از طریقه سیستمهای تخته اعلانات شماره گیری می کردند(خد مات اختصاصی که دستیابی نهایی به رایا نه های دیگر را فراهم می کردند).خدمات درون خطی نظیرهم سالهای زیادی وجود دا شته اند، ولی به طور سنتی از کلا ینت (مشتری)ها وپروتکل های اختصاصی استفاده می کرده اند که با پروتکل های شبکه های محلی کاملا تفا وت دا شتند. امروزه، عملا منسوخ شده اند و خدماتی همانند به عنوان پل های ارتبا طی به انترنت دوباره پا گرفته اند.

با وجود رشد انفجاری اینترنت،فناوری های مودم و شبکه با هم ترکیب شدند زیرا هر دو می توانند از نرم افزار کلاینت وپروتکل های یکسان استفاده کنند. امروزه معروفترین مجموعه پروتکل های شبکه سازی ،علاوه بر در اینترنت نیز استفا ده می شوند. وقتی یک ارائه دهنده خدمات اینترنتی را شمارگیری می کنید، در واقع با استفاده از یک مودم به جای یک کارت رابط شبکه، به یک شبکه متصل می شوید و هنگام استفاده از بیشترین خدمات نوار گستر مسیر دستیا بی شما به اینترنت عملا با یک کارت رابط شبکه آغاز می شود.

مودم های غیر همزمان (آنالوگ)

چنانچه بخوا هید به اینترنت وصل شوید،یک مودم آنا لوگی می تواند به عنوان (درون شیبه ای )در دنیای محا سبا تی عمل کند.مودم ها در اکثر سیستم های جدید، دستگاهی استا ندارد محسوب می شوند ودر سییتم هایی که فاقد دستیابی به راه حل های نوار گستر هستند (نظیر مودم کابلی دوطرفه یا خطوط ) به عنوان ارتقا های متداول به کار می روند. حتی با وجود دسترسی به چنین نوارگستر ها یی(نظیر تلفنی ومودم هایی که دارای بافه یکطرفه هستند ).، هنوز لازم است که مودم ها در خواست های صفحه ای وپست الکترونکی را ارسال کنند.

واژه مودم (که از عبارت گرفته شده است )اساسا به دستگاهی اشاره می کند که داده های دیجیتالی مورد استفاده رایانه ها را به سیگنال های آنا لوگی مناسب مخابراتی در سرا سر یک خط تلفن تبدیل می کند ،همچنین سیگنال های آنا لوگی را در مقصد به داده های دیجیتالی تبدیل می کند. برای شناسایی مودم هایی که سیگنال های آنا لوگی و دیجیتالی را از سایر دستگاههای دستیا بی تبدیل می کنند، مودم های آنا لوگ اطلاق می شود. یک مودم معمولی یک دستگاه غیر همزمان است ، یعنی داده ها را با یک جریان متنا وب از(بستک )های کوچک ارسال می کند. سیستم دریافت کننده نیز داده ها را به صورت بستک دریافت نموده و سپس آنها را مجددا" به شکل مورد نیاز در رایانه اسمبل(همگذاری)می کند.

مودم و اینترنت

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 590 کیلو بایت |

| تعداد صفحات فایل | 25 |

مودم و اینترنت

پیش گفتار:

اینترنت و مسایل پیرامون آن موضوعات جالب و معمولاً هیجان انگیزی را در بردارد که بی انتها هستند .من با اینترنت و دنیای اینترنتی مدت کوتاهی است که آشنا شده ام . ولی دوست دارم درباره آن بیشتر بدانم . مخصوصآً از چگونگی به وجود آمدن ، توسعه آن در زمینه های مختلف ، تکنولوژی ها و ابزار های مرتبط با آن .

با نگاهی پیرامون خود دریافتم که اینترنت زمینه های شغلی متفاوتی را برای مردم فراهم کرده است . بانک ها و ادارات و مؤسسه های مختلف در سدد استفاده بیشتر از این بستر ارتباطی هستند . بنابراین اشتیاق من درمطالعه راجع به اینترنت بیشتر شد . اما از کجا باید شروع می کردم .چه خط سیری را باید طی می کردم . مسایل مختلفی وجود داشت ،بدون اینکه من در مورد آن پیش زمینه یا آشنا یی کمی داشته باشم . با اخذ واحد اصول سیستم های شبکه نکته های مبهم و ابتدایی در زمینه شبکه برایم تا حدودی بر طرف شد . اما این کافی نبود من به دنبال یک نقطه شروع بودم . پروژه های درس شبکه توجه من را جلب کرد .داشتن یک راهنما برای راهی که برای اولین بار در آن قدم می گذاشتم خیلی مهم بود . از میان گزینه های پیشنهادی، من کافی نت را برگزیدم . زیرا ملموس تر از بقیه به نظرم رسید.

دادن یک پیش زمینه فکری ، بر طرف کردن نقاط کور و همراهی یک راهنما عبور از مسیر را برایم هموارتر خواهد کرد.

به امید آنکه بتوانم از عهدة آن برایم .

چکیده:

دستیابی به اینترنت از روش های متفاوتی امکان پذیر است .در نوشتار کنونی طرقه ی اتصال یک شبکه کامپیوتری به وسیله ی یکی از کامپیوتر ها به نام کامپیوتر مادر به اینترنت با روش Dial-Up بیان شده است .در این مقاله سعی شده با ساده گویی در بیان مفاهیم امکان استفاده برای تمام افراد فراهم آید

فهرست:

پیش گفتار

چکیده

آشنایی با شبکه ی محلی

تقسیم یک خط اینترنت بین چند کامپیوتر

فناورى ADSL (Asymmetrical Digital Subscriber Line)

دریافت اینترنت از طریق E-DSL اینترنت ماهواره ای

آشنایی با ISA Server 2004

روشهای اتصال نرم افزاری

Procsy Server چیست ؟

نام های اختصاری

مودم چیست و چگونه کار می کند؟

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 44 کیلو بایت |

| تعداد صفحات فایل | 52 |

مودم چیست و چگونه کار می کند؟

امروزه،ارتباطات از ضروریات زندگی است.هم اکنون اینترنت با رشدی بسیار سریع و با استفاد از فن آوری ارتباطات موجب به دنیا آمدن چندین صنعت جدید نیز شده است .

کلید برقراری ارتباطات کامپیوتری خوب ،به ویژه نوع راه دور آن ،مودم است . این وسیله کوچک هر کامپیوتری را به کامپیوتری دیگر که فاصله زیاد با یکدیگر دارند مرتبط کند.

ارتباطات با مودم از طریق یک یا دو نوع تماس حاصل می شود: کابل تلفن یا سیگنالهای نوری. این وسایل کامپیوتر شما را از طریق نرم افزارهای مختلف به سایر نقاط جهان وصل می کنند. می توانید از مودم برای ارسال پیامهای تایپ شده به اشخاص دیگر بهره بگیرید ( پست الکترونیک) ، پیامهای خود را به صورت اطلاعیه به گروهی از مردم برسانید ، مقادیر هنگفبی از اطلاعات را روی اینترنت ببینید و آنها را چاپ کنید، فکس بفرستید و دریافت کنید، و حتی کاری کنید که به تلفنهایتان پاسخ بدهد. این خدمات پیشرفته ی ارتباطاتی که مودم فراهم می کند می تواند زندگی را ساده تر کند، اما باید دانست که از کجا باید شروع کرد. از اول شروع می کنیم.

کلمه ی « مودم » از حروف اول دو اصطلاح کاملا فنی گرفته شده است:Modulation (به معنی مد گردانی) و DEModulation ( به معنی وامد گردانی). داده هایی که یک کامپیوتر می فرستد در اصل سیگنالهایی رقمی (دیجیتال) هستند. مودم داده های کامپیوتری را به صورت نواهایی صوتی در می آورد( عمل مد گردانی مودم) تا بتوانند از طریق خطوط تلفن آنالوگ، سیگنالهای آنالوگ را حمل نی کنند، چنین سیگنالهایی را با طول موج اندازه گیری می کنند.) در پی آن مودم واقع در کامپیوتر مقصد سیگنالهای دیجیتالی در می آورد که کامپیوتر می تواند آنها را بخواند (عمل وامد گردانی مودم).

مودمها دو نوعند:

وقتی بخواهید مودم بخرید، در خواهید یافت که انواعی از مودم را برای پی سی های رومیزی می فروشند و انواعی دیگر را برای پی سی هان کیفی. ابتدا روی مودمهایی بحث می کنیم که رای پی سی های رومیزی طراحی شده اند. دو نوع مودم عرضه می شود که به مودمهای داخلی و مودمهای خارحی شهرت یافته اند . مودمهای داخلی تخته مدارهایی هستند که وارد شکاف گگسترش داخل جعبه ی کامپیوتر می شوند. اکثر کامپیو ترهایی که در حال حاضر فروخته می شوند دارای مودم داخلی هستند، بنابراین تنها کاری که برای به کار انداختن مودم باید انجام دهید وصل کردن سیم تلفن به فیش اتصال واقع در پشت جعبه ی کامپیوترتان است .

مودمهای خارجی درون جعبه هایی مجزا از جعبه ی کامپیوتر قرار می گیرند. ای جهبه ها معمولا کوچکتر از تلفن هستند و می توانند هم با کامپیوتر های رومیزی به کار بروند و هم با کامپیوترهای کیفی و کتابی. روی جعبه ی این نوع مودمها چراغهایی وجود دارد که کار کردن مودم یا وجود اشکال در آن را به درگاه COM ( در گاه سریال نیز گفته می شود ) وصل کرد که در پشت جعبه ی کامپیوتر قرار دارد. ( بسیاری از مودمهای خارجی آراپتور برق دارند که باید سیم آنهارا نیز به برق وصل کرد.) مودمهای داخلی نیز یک درگاه COM را به کار می گیرند، اما خودشان آن را فراهم می کنند و نیازی نیست که از دز گاه COM پشت جعبه ی کامپیوتر استفاده کنند.

پیش از آن که مطلب مودمها را ادامه دهیم نکته ای را به اجمال درباره ی در گاههای COM می گوییم . بعضی از وسایل سخت افزاری به ارتباط با کامپیوتر نیاز دارند، این وسایل از درگاه (port) برای ارتباط با کامپیوتر تهره می گیرند. COM علامت اختصاری COMmunication به معنی « ارتباطات» است وقتی می گوییم درگاه سریال، منظور آن است که نحوه ی ارتباط کامپیوتر با وسیله ی جانبی از طریق رابط سریال و به صورت سریال (پیاپی) انجام می گیرد. بسیاری از پی سی ها می توانند چهار درگاه COM داشته باشند، اما یسیتم عامل نمی تواند COM1 را از COM3 تمیز بدهد( و همینطور COM2 را از COM4 ). این مسئله وقتی که دو وسیله ی سخت افزاری ، مثلا مودم و پویشگر بخواهند به طور همزمان از این درگاهها بهره بگیرند موجب دردسر می شود.

تحقیق مودم

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 264 کیلو بایت |

| تعداد صفحات فایل | 22 |

مودم

اصول اساسی :

برنامه جریان سرعت (اسپیداسپریم)5200 ، یک دستگاه مودم ADSL محبوب است . چیزی که بیشتر مردم نمیدانند این است که این مودم میتواند به یک دستگاه صافکننده از طریق یک اقدام بسیار ساده از یک نرمافزار ارتقاء داده شده انتقال داده شود . بعبارت دیگر تمام کاری که شما باید انجام دهید ، روز آمد کردن برنامه در مودم است تا بتواند مثل یک دستگاه صافکننده عمل کند.

ولیچرا باید یک مودم را به یک دستگاه صافکننده انتقال دهیم ؟ در این کار چند فایده وجود دارد ، خصوصاَ اگر میخواهید بلندگوی اصلیتان را با اتصال اینترنت با کامپیوترهای دیگر همراه نمائید .

اگر میخواهید اتصال ADSL خود را با شبکه خود همراه نمائید ، مجبور خواهید بود یک کامپیوتر را تمام اوقات بحال خود رها کنید ( یا یک دستگاه صافکننده بخری ) . در این کامپیوتر، دستگاه مودم وصل خواهد شد و بهمین ترتیب به شبکه وصل خواهد شد از طریق یک شبکه ثانوی ، شما مجبور خواهید شد که وصل کنید و پیکربندی نمائید یک افزار مشارکتی را ( از قبیل وین گیت ،وین روت و غیره) یا امکان استفاده از خدمات اینترنت را بر روی سیستم اجرائی خودتان بوجود آورید . علاوه بر این ، شما مجبور خواهید بود که اقدام تصدیق کردن را در این کامپیوتر انجام دهید .

انتقال دادن دستگاه مودم شما به یک دستگاه صافکننده ، با یک لمس کردن باعث شکستن پرندگان زیادی خواهد شد .

تحقیق در مورد مودم

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 53 کیلو بایت |

| تعداد صفحات فایل | 65 |

تحقیق در مورد مودم

اطلاعات عمومی:

داده های رایانه ای به صورت رقمی ( دیجیتال ) ( Digital ) بوده که با ارقام 0 تا 1 نشان داده می شوند. این نوع داده ها در خطوط تلفن قابل انتقال نیستند. بنابراین برای انتقال داده های رایانه ای نیاز به یک مبدل میباشد که داده های رقمی را به امواج قیاسی ( آنالوگ ) ( Analog ) تبدیل کند. مبدل داده های رقمی به امواج قیاسی مودم ( Modem ) نام دارد که داده ها را از رایانه دریافت کرده و به امواج صوتی که شبیه صدای انسان است تبدیل می کند. این امواج صوتی در خط های تلفن ، قابل انتقال بوده و می توان به مودم و رایانه دیگری که درذ نقطه ای دورتر قرار دارد ارسال کرد.

در رایانه گیرنده ، مودم عمل عکس را انجام داده ،و امواج صوتی را که حاوی اطلاعات هستند را به شکل داده های رقمی تبدیل کرده و به راسیانه انتقال می دهد. بنابراین می توان گفت برای رایانه ، مودم مثل دستگاه تلفن برای انسان است. برای همین هم کلمه مودم از ترکیب واژهای زیر ساخته شده است:

1) Modulator

2) Demodulator

یک مودم دارای قسمت های زیر است:

1- منبع تغذیه ،که ولتاژ متناوب برق شهر را به ولتاژ مستقیم ( دی سی ) (DC ) مورد نیاز مدارهای مودم تبدیل می کند.

2- تراشه مودم ( Modem chip ) ،که تبدیل دو طرفه ، یسگنال های صوتی رقمی و سیگنال های پیوسته قیاسی را به عهده دارد. بدون این تراشه ،مودم نیازمند هزاران ترانزیستور و قطعه الکترونیکی دیگر برای انجام این وظیفه پیچیده است.

3- پردازنده مودم ، که قلب مودم را تشکیل می دهد و تقریباً کلیه قسمت های مودم را کنترل می کند. عملیات تراکم داده ها و آشکار سازی خطا را مطابق پیمان

( Protocol ) وضع شده از سوی « کمیته بین المللی مشاوره تلفن و تلگراف »

( CCITT [ Consulative Committee for International Telephone and Telegraph] ) اجرا می نماید.

4- بخش رقمی مودم از واسط خط مشترک ( Subscriber line interface ) که به شبکه تلفن وصل می شود ،شروع می شود. مدار محافظ این بخش مودم را در مقابل جرقه های الکتریکی و اضافه بار محافظت می کند.

5- واسط « آراس – 232 سی » ( RS – 232C ) مودم را به ترمینال یا رایانه میزبان صل می کند.

به هر حال می توان طرز کار مودم را به صورت زیر خلاصه کرد:

1- نرم افزار ارتباطی سیگنالی به نام سگینال « آمادگی ترمینال داده » یا « دی تی آر » ( DTR [ Data Terminal Ready ] ) به مودم ارسال می کند و روشن بودن رایانه و در واقع آمادگی رایانه برای انتقال داده ها را اعلام می کند. در همین موقع نیز رایانه سیگنالی به نام سیگنال « آمادگی داده ها » یا « دی اس آر » ( DSR [Data Set Teady ] ) دریافت می کند که نشان دهنده آمادگی مودم برای دریافت داده ها یا دستورالعمل ها است.

2- نرم افزار ارتباطی از طریق خط انتقال ( Transmit Data [TD] )، فرمانی به مدم ارسال میک ند. با این فرمان مودم رایانه دوم را از دریافت داده ها آگاه می کند. مودم دوم نیز با استفاده از خط دریافت داده ها ( Receive Data [RD] ) ، وصول فرمان را به رایانه اعلام می کند.

3- وقتی ارتباط بین دو مودم برقرار شد. مودم ارسال کننده داده ها ،سیگنالی به نام سیگنال آشکار ساز حامل ( Carrier Detect [CD] ) به رایانه ارسال کننده داده ها می فرستند. این سیگنال نرم افزار را از دریافت یک سیگنال حام داده ( Carrier ) توسط مودم آگاه می کند.

4- دو مودم برای چگونگی انتقال داده ها ،اطلاعاتی را رد و بدل می کنند که به آن توافق و تأیید دو مودم از هم ( دست داد یا اعلان موافقت ) ( Handshake ) می گویند. هر مودم دارای یک جفت خط برای « اعلان موافقت » به نام های « آر تی اس » ( RTS [Request To Send] ) و « سی تی اس ( CTS [Clear To Send] ) است. دو مودم باید در موارد زیر با هم توافق داشته باشند:

One- تعداد بیت های سازنده هر بسته داده ؛

Two- تعداد بیت های مشخص کننده ابتدا و انتهای هر بسته داده ؛

Three- استفاده از بیت توازن ( Parity bit ) برای بررسی بروز خطا؛

Four- عمل کردن به انتقال داده ها به صورت دو طرفه هم زمان ( دو سویه ) ( Full duplex ) یا دو طرفه غیر همزمان ( یک سویه ) ( Half duplex ).

5- وقتی نرم افزار ارتباطی می خواهد داده ای را ارسال کند با یک سیگنال به نام سیگنال « درخواست ارسال » ( آر تی اس ) آمادگی مودم را جویا می شود. مودم در پاسخ به این سیگنال ،سیگنال دیگری به نام سیگنال « مجوز ارسال » ( سی تی اس ) را باز می گرداند ،تا آمادگی خود را اعلام نماید.

از طرف دیگر ،مودم دیگر داده ها را به صورت یک سری صدا با فرکانس های مختلف می شنود و آن ها را به سیگنال های رقمی ( دیجیتالی ) تبدیل کرده ، و در اختیار رایانه گیرنده قرار می دهد.

موتورهای جستجوگر اینترنت

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 32 کیلو بایت |

| تعداد صفحات فایل | 40 |

موتورهای جستجوگر اینترنت

مقاله حاضر کنکاش درباره موتورهای جستجو گر اینترنت می باشد.

موتورهای جستجو طبقه بندی و دسترسی به اطلاعات را ساده میسازند.

اینترنت خصوصا وب منبع عظیمیاز اطلاعات است که روز به روز بر حجم آن افزوده شود. در حال حاضر میلیونها صفحه که اطلاعات فراوانی از موضوعات مختلف را در بر دارند بر روی سرویس دهنده های مختلف جا خوش کرده اند و این در حالی است که هر روز نیز بر حجم این اطلاعات افزوده میشود.

جنبه مثبت وب این است که اطلاعات فراوانی را در موضوعاتی بسیار گسترده, ارایه میدهد اما جنبه منفی آن این است که اگر کاربری دنبال موضوعی خاص باشد, کدام صفحه را بخواند؟ از میان میلیونها صفحه موجود, کدام صفحه و یا صفحات نیاز او را برآورده میکند؟

در چنین مواقعی کاربران سراغ موتورهای جستجوگر میروند. آمارهای رسمینشان میدهد که افراد بسیاری سفر در دنیای وب را با موتورهای جستجو گر آغاز میکنند.

موتور جستجو گر سایتی است که با گرفتن عبارتی مختصر, کاربر را با لیستی از سایتها روبه رو میکند که به موضوع مورد علاقه او مرتبط است. موتور جستجو گر سایتی است که برای کمک به کاربران در یافتن اطلاعات موجود در سایر سایتها طراحی شده است. بسیاری از آنها ابتدا تنها پروژه های دانشگاهی بوده اند نظیر:

Google, Inktomi, Yahoo

وقتی یک کاربر عبارتی را جستجو میکند, موتور جستجو گر لیستی از سایتها را نشان میدهد که تعداد آنها از چند مورد تا میلیونها صفحه متغیر است. سایتهایی که موتور جستجو گر به عنوان نتایج جستجویش نشان میدهد بر حسب میزان ارتباط با موضوع جستجو شده به ترتیب نزولی لیست میشوند.

به عبارت دیگر سایتی که به عنوان اولین نتیجه جستجو معرفی میشود, مرتبط ترین سایت به عبارت جستجو شده از دید آن موتور جستجوگر بوده است.

هر چه بر محبوبیت وب افزوده میگردد نیاز به بایگانی کردن اطلاعات آن نیز بیشتر میشود. موتور نیاز به سرعت در اختیار کاربران قرار میدهد.

بدون موتور جستجو گر, وب تنها به بخش کوچکی از موفقیت امروزی خود دست مییافت, زیرا موتور جستجو گر وب را به رسانه ای قابل استفاده برای همه کس کرده است چرا که از هیچ کس توقع نمیرود که آدرسهای بسیاری از سایتهای مختلف را به یاد آورده آنچه که تمام موتورهای جستجو گر انجام میدهند. (با درجات متفاوتی از موفقیت), فراهم آوردن یک وسیله جستجوی ساده است.

· مقدمه:

افرادی که دستی در تجارت الکترونیک دارند اذعان میکنند که آوردن بیننده به سایت ضروری ترین شرط موفقیات برای سایتهای تجارت الکترونیک است. فرقی نمیکند که سایت چه کالا و خدماتی را ارایه میکند, هر سایت اگر خواهان کسب در آمد و محبوبیت است, باید بیننده داشته باشد.

تعداد بینندگان هر سایت, برگیرنده آن در دنیای وب است. سایتی که بیننده ندارد بدون شک مرگی آن لاین را تجربه میکند مرگی که متاسفانه نمیتوان کسی را ختم به مراسم ختمش دعوت نمود!

آمارهای رسمیبه خوبی نشان میدهند که موتورهای جستجوگر ابزار مناسبی هستند که کاربران آنها کالالإ خدمات و اطلاعات مورد نیاز خود را مییابند.

البته تنها رتبه های بالای نتایج جستجو است که مورد توجه کاربران قرار دارد و آنها به سایتهای لیست شده در این رتبه ها مراجعه میکنند. کابران هنوز هم علاقه دارند که ده سایت اول در نتایج جستجو را مرور کرده از بقیه سایتها صرفنظر کنند. این رفتار کاربران پیام بسیار واضحی دارد:

سایتهایی که در رتبه های بالا قرار نمیگیرند, بینندگان چندانی هم نخواهند داشت.

با دقت در این رفتار کاربران اهمیت کسب رتبه های بالا در موتورهای جستجوگر روشن تر میشود. نکته دیگر آنکه بینندگانی که بدین ترتیب از طریق موتورهای جستجوگر روانه سایتها میشوند. عموما علاقه مندان به آن سایت هستند و این در حالی است که هزینه چندانی صرف آوردن آنها به سایت نشده است.

امورزه تجارت الکترونیک خود را با مسئله رتبه بندی در موتورهای جستجوگر هماهنگ کرده است زیرا رتبه های بالاتر مستقیما به فروش بیشتر تعبیر میشوند.

موتور جستجو

| دسته بندی | کشاورزی و زراعت |

| فرمت فایل | doc |

| حجم فایل | 13 کیلو بایت |

| تعداد صفحات فایل | 12 |

موتور جستجو

انواع موتورهای جستجو:

تا این اواخر و تا قبل از سال 1997 ، Alta Visa عملکرد وسعیی در ارائه صفحات اینترنتی داشته است . ارائه این صفحات مدت طولانی نیست .

صفحات ثبت نام (Register) شده به نظر می رسد که دارای امتیاز بالایی است یا برای ثبت نام در دومین مرحله امتیازی کسب می شود اما مشکلی که در Alta Visa وجود دارد این است که لیستهای بازگشتی به Alta Visa هیچ رابطه ای با موتورهای جستجوی دیگر ندارد و این کار باعث می شود افرادی را که در زمینه تجاری فعالیت می کنند گیج کرده و یا کار آنها را خنثی می کنند متاسفانه بسیازی از استفاده کنندگان Alta Visa ازاین مورد رنج می برند . ما احساس می کنیم که تا زمانی که نتایج حاصل از جستجو هیچ ارتباطی به یکدیگر نداشته باشد هر جستجوگر مجبور به صرف زمان زیادی است تا بتواند اطلاعات مورد نظر خود را پیدا کند . بنابراین هر کسی تمایل دارد که بتواند اطلاعات قابل قبولی را با صرف کمترین زمان بدست

آورد .

موتورهای جستجو (1)

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 24 کیلو بایت |

| تعداد صفحات فایل | 26 |

موتورهای جستجو

مقدمه:

رشد اینترنت شگفتآور شده است. با توجه به تحقیق میدانی در سال 1996 این رشد تصاعدی همچنان ادامه دارد. و تخمین زده شده که شبکه از نظر اندازه و حجم هر 12 تا 15 ماه دوبرابر میشود. بطور تقریبی 000/100 وبگاه در اگوست 1995 وجود داشته و این تعداد در اگوست 1996 به 041/536 رسیده است.

از آنجائی که هر پایگاه میتواند بسیاری از صفحات وب را در خود داشته باشد این باعث میشود که تعداد بیشتری از صفحات وب بوجود آید. در حالیکه کیفیت بسیاری از صفحات ممکن است مورد سؤال باشد و نگهداری بسیاری از صفحات پراکنده است. اما صفحات معتبری هم وجود دارد که اطلاعات با ارزشی در مورد بسیاری از موضوعات ارائه میدهد. آنچه استفادهکنندگان به آن نیاز دارند یک سیستم جداکننده است که مو از ماست بکشد.

تلاشهای زیادی صورت گرفته که این وظیفه را آسان کند: کتابداران و متخصصان موضوعی راهنماهای موضوعی را گردآوری کردهاند.«اخبار کتابخانههای تحقیقاتی و دانشکدهای»1 بطور دورهای راهنماهای منابع اینترنتی را در موضوعات انتخابی منتشر میکند. علاوه بر آن فهرستنویسان Intercat را (که یک فهرست آزمایشی برای اینترنت است) بوجود آوردهاند. OCLC نیز پایگاه Netfirst را برای نمایهسازی منابع اینترنت با سرعنوانهای موضوعی کتابخانه کنگره و اعداد طرح دهدهی دیویی ایجاد کرده است.

کتابداران مرجع یک پایگاه وب را به نام Infofilter بوجود آوردهاند که مرور منابع اینترنتی را به اشتراک بگذارند و کتابداران ردهبندی موضوعی را برای سازماندهی منابع اینترنت مورد آزمایش قرار دادهاند. اما چیزی که بیشترین توجه استفادهکنندگان اینترنت را به خود معطوف داشته است، احتمالاً عنکبوتها و روباتهایی هستند که خدمات جستجو را انتخاب میکنند. برای بسیاری از جستجوگران اینترنت، این موتورها با راه دادن آنها به فضای اطلاعاتی عظیم کمک موقتی ارائه میدهند. کاربران اینترنت بزودی فهمیدند که این موتورها کامل و مناسب نیستند زیرا آنها منطقه جغرافیایی خاصی را پوشش میدهند، بصورت متفاوت نمایهسازی میشوند و منابع را با کلیدواژهها بازیابی میکنند.

استفادهکنندگان هرگز نمیتوانند اعتماد کنند که یک جستجو جامع یا قطعی باشد. با وجود اینکه نتایج بازیابی ظاهراً بوسیله میزان ارتباط مرتب شده است و استفادهکنندگان مبارزه با ریزش کاذب مواد تکراری و نامربوط را ادامه میدهند. در کل پیشرفت خوبی در کمک به استفادهکنندگان برای جهتیابی در اینترنت بوجود آمده، اما این ابزارها آنقدر زیاد هستند که انتخاب صحیح یکی از آنها کار سختی است.

علاوه بر آن انتخاب موتورهای جستجوی مناسب ممکن است برای استفادهکنندگان عمومی و نیز کتابداران، به علت رویههای پیچیده، مهمتر باشد. بعنوان مثال، اینفوسیک سرویس رایگان دارد، اما سرویسهای هزینه بر، یعنی متخصصان اینفوسیک، نمایهء بزرگتر و قابلیتهای جستجوی قویتر ارائه میدهند.

وب کروکر یک درخواست حق عضویت دارد که زمانی آن را تحمیل میکند. اگر این عمل در مقابل هزینه برای خدمات یک رویه شود، لازم خواهد بود برای استفاده کنندگان و بخصوص کتابداران که بدانند کدامیک از موتورهای جستجو را باید به خدمت بگیرند.

این مقاله تلاش کرده که کارآیی موتورهای کاوش را در آدرس دهی نیازهای اطلاعاتی ارزیابی کند. آیا آنها میتوانند جوابهایی برای سؤالات مرجع واقعی بازیابی کنند؟ آیا آنها منابع خوبی برای سؤالات موضوعی ارائه میدهند؟ آنها تا چه حد نتایج جستجو را براساس میزان ارتباط مرتب میکنند؟ کدامیک از موتورهای جستجو بهتر عمل میکنند؟ جواب این سؤالات به ما کمک خواهد کرد که نقاط ضعف و قوت موتورهای کاوش را بهتر بفهمیم و ما را قادر میسازد که برای برطرف کردن نیازهای اطلاعاتی موتور کاوش مناسب را انتخاب کنیم.

فهرست مطالب :

مقدمه 1

پیشینه پژوهش 3

روش شناسی 5

یافته ها 9

امتیاز تنظیم بر اساس ارتباط 10

جستجو در اینترنت 11

انواع موتورهای جستجو 12

نحوه کار موتورهای جستجو 13

عوامل مهم در انتخاب موتور جستجو 15

دسته بندی موتور های جستجو 17

بررسی یک موتور جستجوی پیمایشی 18

مکان و تکرار 20

عوامل خارج از صفحه 21

نتیجه گیری ها 21

مهمترین موتورهای جستجو 24

منابع و پی نوشت ها 25

مقاله در مورد منبع تغذیه

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 801 کیلو بایت |

| تعداد صفحات فایل | 32 |

مقاله در مورد منبع تغذیه

مقدمه:

همه ما درصورت تهیه قطعات حرفه ای سخت افزاری نیازمند یک قلب تپنده ایمن برای آن خواهیم بود. قلبی که توانایی کارکرد با راندمان مطلوب سایر اجزای سخت افزاری را برای ما فراهم آورد. این پاور در نوع خود کم نظیر و حاصل تجربه چندین ساله کمپانی معتبر Seventeam در کنار نیازهای فنی شرکت GREEN برای سازگاری با شرایط محیطی کشور عزیزمان می باشد. تناسب این محصول با ولتاژ ، فرکانس و نوسانات برق شهری و ازطرفی سازگاری با حداقل و حداکثر های میزان رطوبت، حرارت و شرایط اقلیمی کشور ایران ، سبب شده تا این محصول به نوعی مختص و سفارشی برای کاربران محترم ایرانی ساخته شود.

از کمپانی Seventeam به عنوان یک سازنده مادر و در زمره بهترین سازندگان پاور در دنیا و در کنار نامهای معتبری همچون Enermax, PC Power & Cooling یاد می شود. این کمپانی سازنده اصلی پاور برای بسیاری از برندهای نام آشنا در دنیای پاور ساپلای ، همچون Cooler Master, Tagan, Silver Stone, Thermaltake,... می باشد و از معدود کمپانی هایی است که فقط و فقط به طور تخصصی به تولید پاور کامپیوتر می پردازد.

GREEN با توجه به بررسی های کاملا فنی و تجربه بیش از یک دهه حضور در بازار ایران، کمپانی Seventeam را به عنوان شریک اصلی تجاری خود، در زمینه تولید منابع تغذیه کامپیوتر انتخاب نموده است. همکاری این دو شرکت را در آینده ای نزدیک با ورود پاور GP1230B به بازار ایران و راه اندازی خط تولید تمام اتوماتیک تولید پاور در کشور عزیزمان، بیشتر از گذشته لمس خواهید نمود.

مقدمه ای بر UML

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 1014 کیلو بایت |

| تعداد صفحات فایل | 62 |

مقدمه ای بر UML

مقدمه ای بر UM1

- یادگیری متد object- oriented برنامه نویسی شی گرا و visual modeling (مدلسازی بصری)

- بررسی انواع نمادهای گرافیکی

- نگاهی به انواع نمودارهای (UML Diagrams) UML

- توسعه نرم افزار با استفاده رز مدلسازی بصری (visual modeling)

مقدمه ای بر متد object- oriented (شی گرایی)

در متد شی گرایی (0.0) برنامه به قطعات بسیار کوچک یا آبجکت هایی تقسیم میشود که تا اندازه ای مستقل از یکدیگرند مانند ساختمانی از بلوک ها.

در اولین گام تعدادی آبجکت های اساسی (انوع مختلف بلوک ها) را بسازید یا به دست آزمایشی آورید. اولین باری که شما این بلوک های ساختمانی را دارید, میتوانید آنها را کنار هم گذاشته تا قصرتان را بسازید. به محض اینکه تعدادی آبجکت های اساسی در دنیای کامپیوتر ساختید یا به دست آورید میتوانید به سادگی آنها را کنار هم بگذارید تا برنامه های جدید را ایجاد نمایید. یکی از امتیازات اساسی متد شی گرایی این است که میتوانید یک بار component (اجزا) را ساخته و بارها و بارها از آنها استفاده کنید.

درست مانند زمانی که میتوانید یک بلاک ساختمانی را در یک قصر, یک خانه یا یک سفید فضایی دوباره استفاده کنید, میتوانید از یک قطعه طرح یا کد شی گرایی در یک سیستم حسابداری, یک سیستم بازرگانی یا یک سیستم پردازش سفارش استفاده مجدد نمایید.

تفاوت شی گرایی با روش سنتی: در روش سنتی, روش توسعه به همراه اطلاعاتی که سیستم نگهداری خواهد کرد به خودتان وابسته است. در این روش پایگاه داده بر اساس نیازهای اطلاعاتی کار بران طراحی میکنیم و صفحاتی تهیه میکنیم تا اطلاعات را بگیرد, و گزارشاتی را چاپ میکنیم تا اطلاعات را برای کاربر نمایش دهد. یعنی بر روی اطلاعات متمرکز میشویم و کم توجه میکنیم که چه کاری با این اطلاعات انجام شده است یا رفتار سیستم چگونه است. این روش data- centric (مبتنی بر داده) نامیده شده است.

مدلسازی data- centric مخصوص طراحی پایگاه داده و گرفتن اطلاعات خیلی سهم میباشد, اما انتخاب این روش در زمان طراحی برنامه های تجاری با مشکلاتی همراه است. یک چالش بزرگ این است که در خواهشهای سیستم چندین بار تغییر خواهند کرد.

سیستمی که روش data- centric استفاده مینماید, میتواند به آسانی تغییر در پایگاه داده را مدیریت نماید. اما اجرای تغییرات در قوانین تجاری یا رفتار (behavior) سیستم آن قدر آسان نمی باشد.

با استفاده از متد شی گرایی هم بر اطلاعات و هم بر رفتار متمرکز شویم.

مزیت این انعطاف پذیری با طراحی یک سیستم شی گرایی به خوبی شناخته شده است.

اصول شی گرایی عبارتند از: نهان سازی (Encapsulation), وراثت (Inheritance) و چند ریختی (Polymorphism)

Enlopsulation (نهان سازی)

در سیستم های شی گرایی, اطلاعات و رفتارها را در یک آبجکت بسته بندی میکنیم. این مطلب در قالب اطلاعات Encapsulation (پنهان سازی) ارجاع داده شده است و یا میتوانیم برنامه را به بخشهای کوچکی از توابع وابسته, تقسیم کنیم. مثلا یک حساب بانکی شامل: شماره حساب, تراز جاری, نام مشتری, آدرس., نوع حساب, نرخ بهره و تاریخ باز کردن حساب میباشد. رفتارهایی هم برای یک حساب بانک داریم مانند: باز کردن حساب, بستن حساب, به حساب گذاشتن, برداشت از حساب, تغییر نوع حساب, تغییر مشتری و تغییر آدرس ما این اطلاعات و رفتارها را باهم در یک آبجکت account پنهان میکنیم.

در نتیجه, همه تغییرات سیستم بانکی تاثیرات اعمال شده به سیستم را محدود میکند. یک مفهوم مشابه نهان سازی,Information Hiding است, پنهان سازی اطلاعات توانایی است که جزئیات مبهم یک آبجکت را در نیای خارج پنهان مینماید. دنیای خارج به معنی هر چیزی از خارج از همان آبجکت دست حتی اگر چه دنیای خارج شامل بقیه سیستم باشد

پاورپوینت بررسی سکولاریسم

| دسته بندی | فلسفه و منطق |

| فرمت فایل | pptx |

| حجم فایل | 45 کیلو بایت |

| تعداد صفحات فایل | 6 |

پاورپوینت سکولاریسم در 6اسلاید زیبا و قابل ویرایش با فرمت pptx

سکولاریسم (secularism) :

در لغت : دنیا مداری ، دنیا محوری ، دین گریزی و ...

در اصطلاح : نفی همه امور ماورای طبیعت و کارکردهای آن و سامان بخشی به زندگی است فقط از راه ابزارهای مادی ( عقل ابزاری و علوم تجربی ) بدون کمک گرفتن از وحی.

•سکولاریسم :

•به لحاظ فلسفی ← تکیه بر عقل ابزاری و نادیده گرفتن ماورای طبیعت

•به لحاظ سیاسی ← جدایی دین از سیاست

•به لحاظ تربیتی ← کنار نهادن تعالیم دینی از برنامه های آموزشی

زمینه ها و عوامل پیدایش سکولاریسم :

1- متون مقدس و منابع اولیه دینی

اندیشه های تحریف شده در این متون وجود دارد ، مانند :

الف : جدایی دین از سیاست

در متی و لوقا آمده که حضرت عیسی (ع) در پاسخ به این سوال فریسیان که آیا جز به دادن به متغیر رواست ، گفت :

مال متغیر را به متغیر ادا کنید و مال خدا را به خدا

در یوحنا ← عیسی در پاسخ پیلاکس که پرسید آیا تو پادشاه یهود هستی ؟ گفت : اگر پادشاهی من از این جهان می بود خدام من جنگ می کردند تا به یهود تسلیم نشوم پس اکنون پادشاهی من از این جهان نیست.

مقدمه ای بر داده کاوی (درس پایگاه داده های پیشرفته 2)

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 247 کیلو بایت |

| تعداد صفحات فایل | 31 |

مقدمه ای بر داده کاوی (درس پایگاه داده های پیشرفته 2)

1 مقدمه ای بر دادهکاوی:

در دو دهه قبل توانایی های فنی بشر در برای تولید و جمع آوری دادهها به سرعت افزایش یافته است. عواملی نظیر استفاده گسترده از بارکد برای تولیدات تجاری، به خدمت گرفتن کامپیوتر در کسب و کار، علوم، خدمات دولتی و پیشرفت در وسائل جمع آوری داده، از اسکن کردن متون و تصاویر تا سیستمهای سنجش از دور ماهواره ای، در این تغییرات نقش مهمی دارند.

بطور کلی استفاده همگانی از وب و اینترنت به عنوان یک سیستم اطلاع رسانی جهانی ما را مواجه با حجم زیادی از داده و اطلاعات میکند. این رشد انفجاری در دادههای ذخیره شده، نیاز مبرم وجود تکنولوژی های جدید و ابزارهای خودکاری را ایجاد کرده که به صورت هوشمند به انسان یاری رسانند تا این حجم زیاد داده را به اطلاعات و دانش تبدیل کند: داده کاوی به عنوان یک راه حل برای این مسائل مطرح می باشد. در یک تعریف غیر رسمی داده کاوی فرآیندی است، خودکار برای استخراج الگوهایی که دانش را بازنمایی می کنند، که این دانش به صورت ضمنی در پایگاه داده های عظیم، انباره داده و دیگر مخازن بزرگ اطلاعات، ذخیره شده است.

داده کاوی بطور همزمان از چندین رشته علمی بهره می برد نظیر: تکنولوژی پایگاه داده، هوش مصنوعی، یادگیری ماشین، شبکه های عصبی، آمار، شناسایی الگو، سیستم های مبتنی بر دانش، حصول دانش، بازیابی اطلاعات، محاسبات سرعت بالا و بازنمایی بصری داده . داده کاوی در اواخر دهه 1980 پدیدار گشته، در دهه 1990 گامهای بلندی در این شاخه از علم برداشته شده و انتظار می رود در این قرن به رشد و پیشرفت خود ادامه دهد.

فهرست:

1 مقدمه ای بر دادهکاوی... 3

1-1 چه چیزی سبب پیدایش داده کاوی شده است؟. 4

1-2 مراحل کشف دانش.... 6

1-3 جایگاه داده کاوی در میان علوم مختلف... 11

1-4 داده کاوی چه کارهایی نمی تواند انجام دهد؟. 12

1-5 داده کاوی و انبار داده ها 13

1-6 داده کاوی و OLAP. 14

1-7 کاربرد یادگیری ماشین و آمار در داده کاوی... 15

2- توصیف داده ها در داده کاوی... 15

2-1 خلاصه سازی و به تصویر در آوردن داده ها 15

2-2 خوشه بندی 16

2-3 تحلیل لینک... 16

3- مدل های پیش بینی داده ها 17

3-1 Classification. 17

3-2 Regression. 17

3-3 Time series. 18

4 مدل ها و الگوریتم های داده کاوی... 18

4-1 شبکه های عصبی 18

4-2 Decision trees. 22

4-3 Multivariate Adaptive Regression Splines(MARS). 24

4-4 Rule induction. 25

4-5 K-nearest neibour and memory-based reansoning(MBR). 26

4-6 رگرسیون منطقی... 27

4-7 تحلیل تفکیکی 27

4-8 مدل افزودنی کلی (GAM). 28

4-9 Boosting. 28

5 سلسله مراتب انتخابها 29

پاورپوینت بررسی اصول کلی استخراج فلزات

| دسته بندی | مکانیک |

| فرمت فایل | pptx |

| حجم فایل | 713 کیلو بایت |

| تعداد صفحات فایل | 49 |

پاورپوینت اصول کلی استخراج فلزات در 49اسلاید زیبا و قابل ویرایش با فرمت pptx

متالوژی (فرایند های استخراج)

nمتالوژی عبارت است از علم وفن استخراج فلز ها از کانه های انها و پردازش به منظور عرضه به بازار مصرف. n

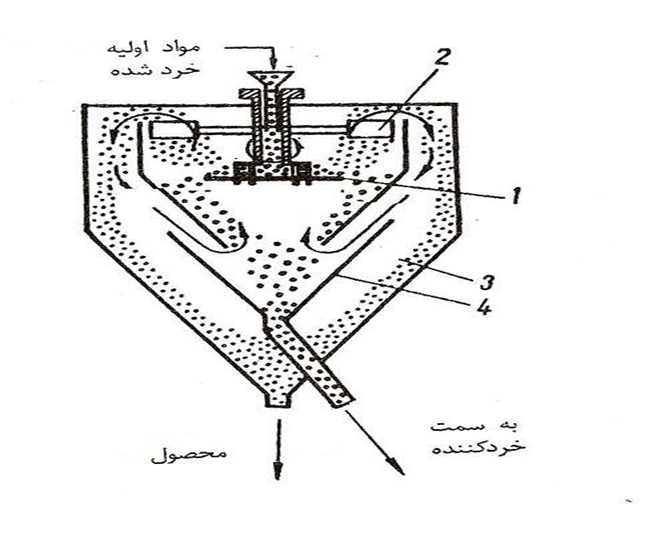

1-استفاده از چگالی نسبی (جدا کننده بادی)

n1-دیسک دوار n2-هواکش دمنده n3-مخروط بیرونی n4-مخروط درونی

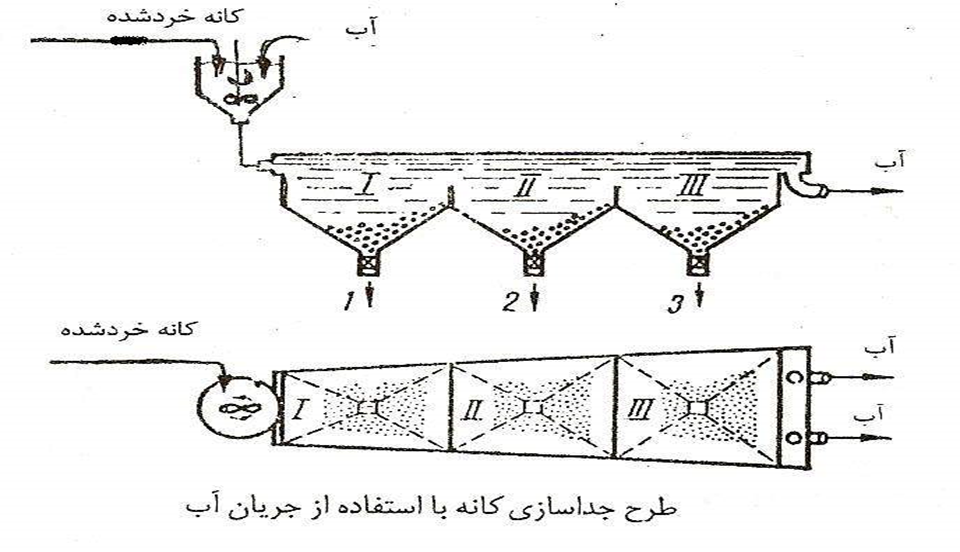

استفاده از چگالی نسبی (جدا سازی به کمک آب)

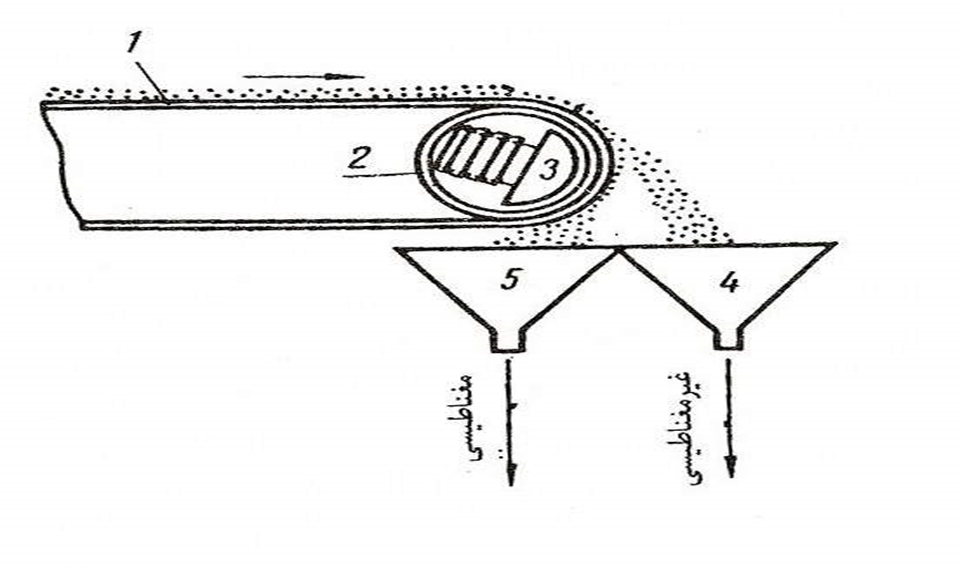

2- جداسازی با استفاده از خواص مغناطیسی

مقدمه ای بر تحلیل نحوی جهت دار

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 16 کیلو بایت |

| تعداد صفحات فایل | 19 |

مقدمه ای بر تحلیل نحوی جهت دار

تحلیل نحوی جهت دار چیست ؟

هر برنامه نویسی به داده های ورودی ها می پردازد . معمولا پردازش داده های ورودی به آنچه که مقاوم می باشد ، و اغلب حتی بر انچه که دنبال می کند ، ورودی تحت بررسی بستگی دارد . به منظور دانستن اینکه چگونه پردازش داده تجزیه نامیده می شود این تبعیتها را دنبال می کنیم . اغلب هنگامی که اول برنامه را می نویسیم دنبال کردن تبعیتهای ساده نسبتا آسان است . همان طور ک برنامه توسعه می یابد ، همانطور که ویژگی های جدید اضافه می شوند و خطاها ثابت هستند ، اغلب متوقف کردن تبعیتها ساده می باشد.

چون دنبال کردن یا حتی تشخیص دادن تمام موارد خاص سخت است پردازش ورودی در دسری شده است . تغییر دادن برنامه باعث می شود که مسائل پیش بینی نشده و خطرات نگهداشت برنامه از کنترل خارج شوند . تحلیل نحوی جهت دار تکنیکی است برای خطاب قرار دادن این مشکلات است . در تحلیل نحوی جهت دار ، بخش ورودی برنامه بوسیله الگوریتم استاندارد ، از توصیف سطح بالا درباره ساختار داده ورودی به طور خود کار ساخته شده است . دستورالعملهای اجرا کردن پردزاش ضروری داده وابسته به توصیف در راهی مناسب است .

شرحی که رویه ای نمی باشد معمولا برای نوشتن و تغییر دادن دستورالعمل معادل برنامه و احتمالا خطاهای حفاظی آسانتر است برای خواندن و حفظ کردن آسانتر است . برای استفاده شدن در برنامه های ضروری دیگر همان ورودی آسان است ، بنابراین رابطهای یکسان را تایید می کند . همچنین تکنیک با جدا سازی ورودی و پردازش مولفه ها و فراهم آوردن ساختار واحدی ، طبیعی در کل برنامه ساده می شود. برای استفاده از تحلیل نحوی جهت دار نخست شرح داده های ورودی که دستور زبان نامیده می شوند را بنویسید. فایلی که شامل دستور زبان است فایل نحوی نامیده می شود .

فهرست:

تحلیل نحوی جهت دار چیست ؟

توصیف توالی ورودی

چگونه تجزیه گر کار می کند

یادداشتی بر نشان گذاری

پردازنده های کاهنده

ساختمان تجزیه گر

فراخوانی تجزیه گر

برقراری ارتباط با تجزیه گیر

ورودی تجزیه گیر

کنترل خطا

مقدمه ای بر امنیت شبکه

| دسته بندی | کامپیوتر و IT |

| فرمت فایل | doc |

| حجم فایل | 19 کیلو بایت |

| تعداد صفحات فایل | 15 |

مقدمه ای بر امنیت شبکه

چکیده :